- 2026年 1月 26日

プライバシープログラム、規制準拠対応、ITセキュリティ管理業務のサイロ化要因

要因①:外的要因=規制当局

規制当局から提示される法規制、標準は、「何を」確認する必要があるかを示しているだけで、「どのように」それを行うかは明示されません。加えて、規制や標準、そして規制当局自身がサイロ状態になっています。標準というのは包括的に関連標準、規格の要件を満たすプロセスやソリューションを提供するものではありません。他の標準は範囲外なのです。

要因②:内的要因=縦割りガバナンス構造

効果的な業務活動のために、目的に応じた組織単位の構造化は一般的です。しかし、サイロ化したガバナンス構造では、組織の責務として課せられる多岐にわたる管理プロセスが重複してしまうことは散見されます。プライバシープログラム、規制準拠対応、ITセキュリティ、などが重複する例として挙げられる共通分野です。

要因③:グローバル化、M&A

グローバルに事業展開する多国籍組織では、さらにサイロの複雑さが増します。国ごとに異なる規制要件があり、目的や具体的な要件の多くは重複しているものの、少なからず相違点があります。

残念なことにサイロは常態化しています。規制、標準への準拠活動に多大なリソースが重複して消費され、その計画、進捗状況について把握するのは、第二線であるコンプライアンス、法務、リスク統括部門の大きな課題です。経営戦略の観点からも、この管理業務のサイロ化は急速に変化する法令やリスクへの対応を難しくし、経営に資するリスク&コンプライアンス活動に至っていないことが、多く見受けられます。

重複は非効率の種です。また適用範囲を曖昧に解釈すれば、準拠ギャップや脆弱性を残すこととなり、準拠への未達だけではなく組織自体を弱体化させるリスクがあります。

アセスメントと認可の誕生

しかし、そのような経営戦略的な課題に対しての対応策も容易なことではありません。適用範囲のギャップを埋め、重複を最小限に抑えるために必要な労力、精度、オーバーヘッドは膨れ上がります。組織の優先課題として正当化するには難しすぎると判断され、対策が先送りされてしまうのは、よくあることです。

企業が頭を抱えるこのような課題は諸外国でも同様です。米国では、FISMA※1、OMB※2、NIST RMF※3、DoD DIACAP※4、DoD RMF※5、FedRAMP※6などに準拠する必要性と複雑性が存在し、これに対処する手法として「アセスメントと認可 (Assessment and Authorization)」と呼ばれる手法が考案され、米国国防総省 やNIST SP800-37※7のリスク管理フレームワークとして実装されています。これは様々な関係者を調整し、その範囲内のシステムの評価と認可を行うアプローチです。今では米国に限らず類似の手法が世界中の政府にも採用されており、関連するシステムの既知かつ既存の認可を活用し、必要とされる労力を最小化、重複および範囲のギャップをなくします。

※1: Federal Information Security Management Act。(米国) 連邦情報セキュリティマネジメント法

※2: Office of Management and Budget。(米国) 行政管理予算局 (による通達)

※3: National Institute of Standards and Technology, Risk Management Framework。(米国) 国立標準技術研究所によるリスク管理フレームワーク

※4: Department of Defense Information Assurance Certification and Accreditation Process。(米国国防総省による) 情報保認証および認定プロセス

※5: Department of Defense, Risk Management Framework。(米国) 国防総省リスク管理フレームワーク

※6: Federal Risk and Authorization Management Program。(米国) 連邦政府によるリスクおよび認証管理プログラム

※7 National Institute of Standards and Technology, Special Publications 800-37 情報システム及び組織のためのリスクマネジメントフレームワーク

アセスメントと認可の導入に向けての検討事項

このアプローチは多次元的に行われます。

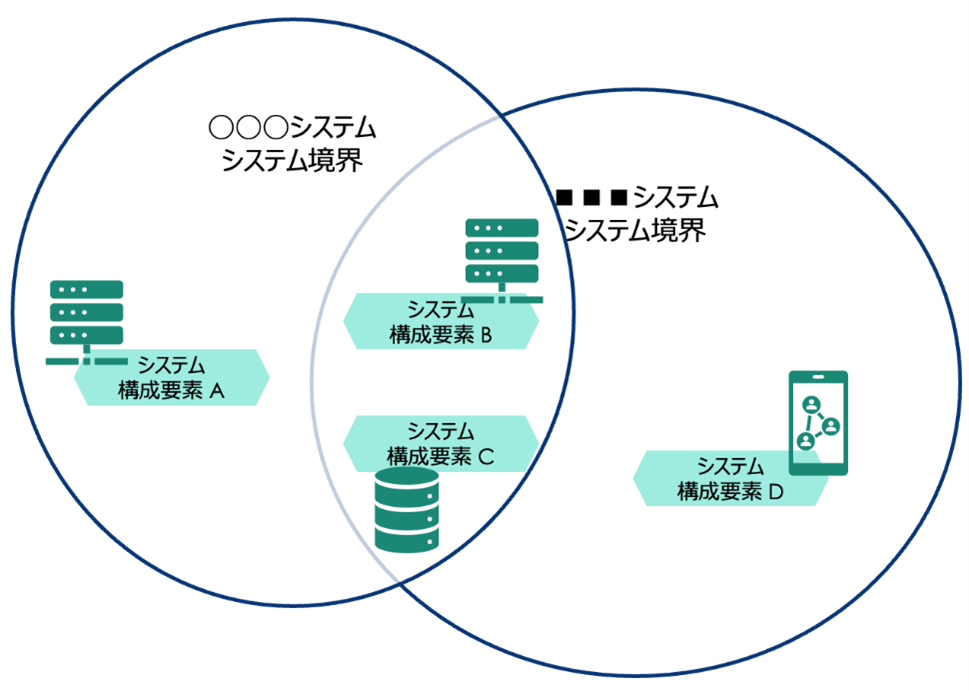

最初の次元は、関係するシステムの境界を定義することです (図 1)。一般にITシステムは、データセンタ、ハードウェア、仮想化環境、ネットワーク、データベース、アプリケーションで多層に構成されます (最近ではクラウド環境も)。すべてのアプリケーションに対して別々に構成レイヤを評価するのではなく、レイヤの要素を一度だけ評価することで、関連するすべてのアプリケーションに対して、重複、ギャップなく、評価結果を適用できます。

図 1: システム構成要素に対する境界の定義。複数のシステムから共用される構成要素

(例:サーバやストレージなど) も存在する。

第二の次元は、評価対象の範囲を定めることです。そのシステムは何に対して認可される必要があるのでしょうか。例えば、あるシステムで個人情報保護法への準拠が必要な場合、それを構成するアプリケーション、データベース、ネットワーク、ハードウェアおよびデータセンタはすべて、それぞれのレイヤの関連する範囲に、要件への準拠が求められます。

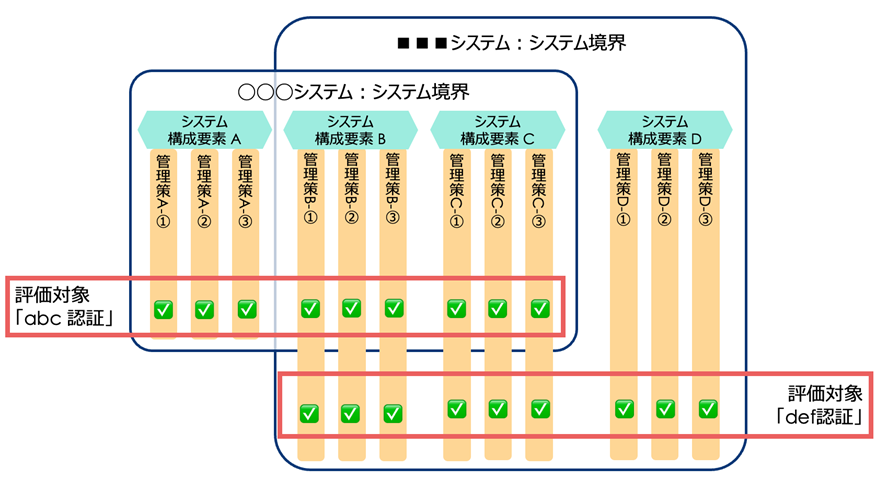

図 2: システム構成要素に対する個々の管理策の評価結果を集約し、

評価対象とのマッピングにより評価活動全体を効率化する。

適切な手法とツールにより、異なる認可要件を構成する多くの管理策とのマッピングを管理し、オーバーレイ (重ね合わせ) と差分評価の考え方を活用することで、必要とされる労力が極小化されます (図 2)。また、適切なツールは以下のような支援も提供します。

- 作業を委任され、通知を受けた担当者が進行中のタスクの作業に注力できます。

- リマインダ、再割り当て、委任、そしてエスカレーションなどの説明責任に関わる施策が管理されます。

- 複雑な内容の報告でも、正確かつ簡潔にまとめられ、迅速な理解と意思決定ができるフォーマットで作成できます。経営陣に対する迅速な説明責任を果たします。

このような多次元的な調整は、スプレッドシートや汎用的なツールを用いると、あっという間に負担が増加し、煩雑になります。再び、重複の悪夢に苛まれることになります。

アセスメントと認可の手法を導入することにより、従来のプライバシープログラム、規制準拠対応、ITセキュリティ管理業務などの個々の部署のサイロ化による重複、管理プロセスのギャップを回避することができます。

上述のソリューションを含む、統合リスク管理プラットフォームArcherに関して、日本人担当者からご案内いたします。