- 2023年8月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2023年8月観測レポートサマリ

本レポートでは、2023年8月中に発生した観測情報と事案についてまとめています。

当月はDDoS攻撃の総攻撃検出件数及び1日あたりの平均件数は先月から増加しました。最大規模を観測した攻撃は主にNTPを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は2時間15分にわたるものであり、主にDNSやmemcachedなど複数プロトコルを用いたUDP Amplificationでした。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月はSQLインジェクションが最も多く観測されています。次点ではディレクトリトラバーサルやOSコマンドインジェクションを用いた/etc/passwdへのアクセス試行により脆弱性の有無を調査する通信を多く確認しています。

Webサイト閲覧時における検出では、前月と同様に難読化されたJavaScriptが多く観測されています。不審なメールの分析では、当月も金銭の要求を目的としたメールを多く観測しています。また、Warzone RATやRemcos RATの感染を狙うファイルを添付する日本語のメールを観測しています。

DDoS攻撃の観測情報

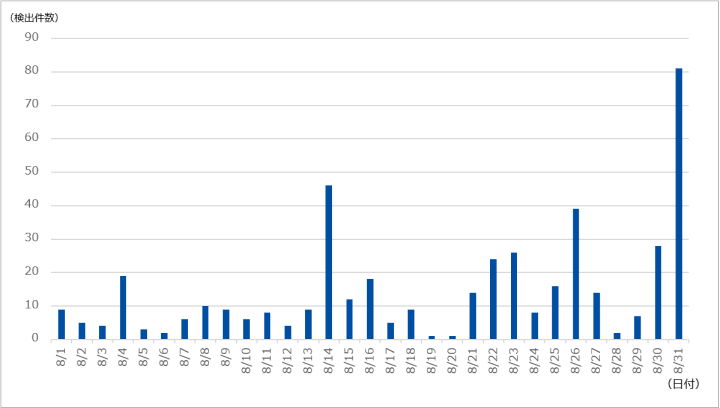

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は445件であり、1日あたりの平均件数は14.35件でした。期間中に観測された最も規模の大きな攻撃では、最大で約157万ppsのパケットによって5.85Gbpsの通信が発生しました。この攻撃は主にNTPプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は2時間15分にわたるもので、最大で636.76Mbpsの通信が発生しました。この攻撃は主にDNSやmemcachedなど複数のプロトコルを用いたUDP Amplificationでした。

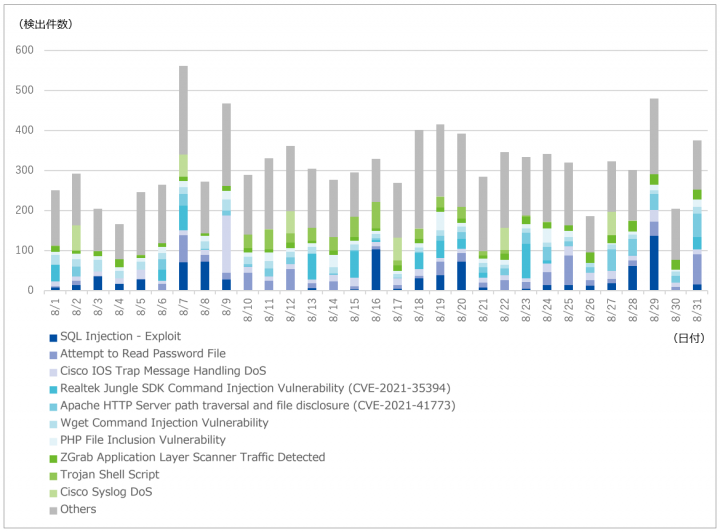

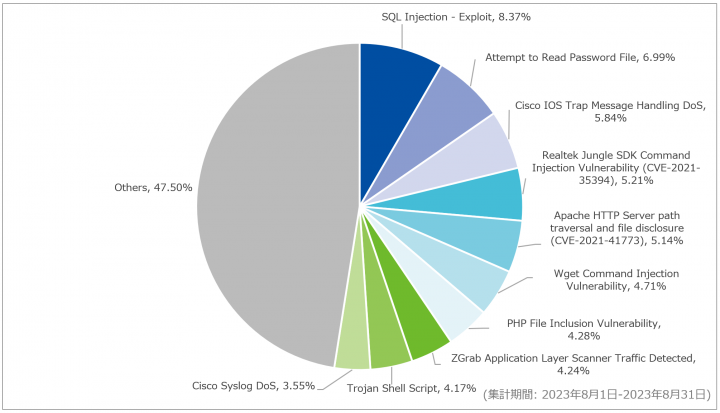

IIJマネージドセキュリティサービスの観測情報

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

対象期間内に最も多く検出したのはSQL Injection – Exploitで、8.37%を占めていました。当該シグネチャでは前月と同様に、検索サイトのクローラを装ったブラインドSQLインジェクションや、WAITFOR文を用いたSQLインジェクションを確認しています。

2番目に検出数が多かったAttempt to Read Password Fileは、全体の6.99%を占めていました。当該シグネチャでは、ディレクトリトラバーサルやOSコマンドインジェクションの脆弱性を利用して「/etc/passwd」へのアクセス可否を調査する通信を多く検出していました。

Web/メールのマルウェア脅威の観測情報

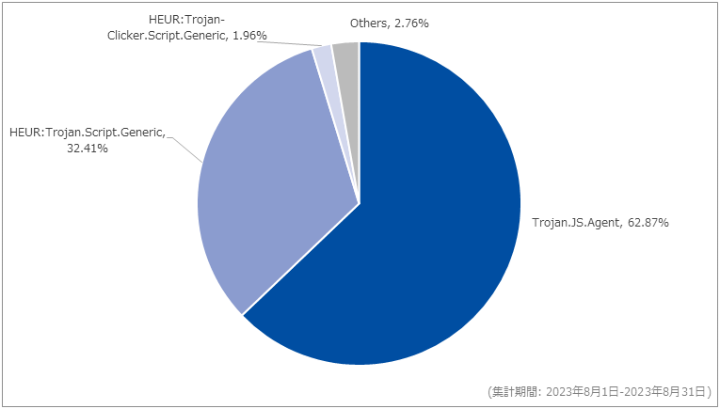

Webアクセス時におけるマルウェア検出

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-4に示します。

対象期間内に最も多く検出したのはTrojan.JS.Agentで、全体に占める割合は前月から58.61ポイント増加し62.87%でした。当該シグネチャでは前月と同様にJavaScript形式のファイルにて「if(ndsj === undefined)」や「if(ndsw === undefined)」から始まるコードが挿入された改ざんを多く観測しています。

次点ではHEUR:Trojan.Script.Genericを多く検出しており、前月から59.66ポイント減少し32.41%を占めていました。当該シグネチャも検出割合1位のTrojan.JS.Agentと同様に、改ざんされたWebサイトのJavaScript形式のファイルを多く観測しています。

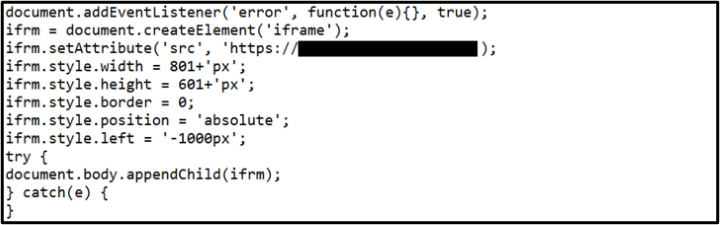

3番目に多く検出したのはHEUR:Trojan-Clicker.Script.Genericで、全体に占める割合は1.96%でした。当該シグネチャではアドフラウドを行うJavaScriptコードを検出しています。アドフラウドとは、インターネット広告がユーザに表示された数(インプレッション数)やクリックされた数などで広告費用が発生する仕組みを悪用し、不正に広告費用をだまし取ろうとする詐欺手口の総称のことを言います。本検出では、iframeタグでユーザからは見えない隠し広告を読み込むJavaScriptコードを確認しています。これにより広告への通信を発生させ、不正にインプレッション数を稼ぐ意図があったものと思われます。

図-5の例では、iframeタグのleft属性に「-1000px」を指定することでブラウザの描画外へ作成しています。そのため、ユーザのブラウザ画面からは視認できず、密かに広告へのアクセスを発生させる挙動となっています。

メール受信時における脅威検出

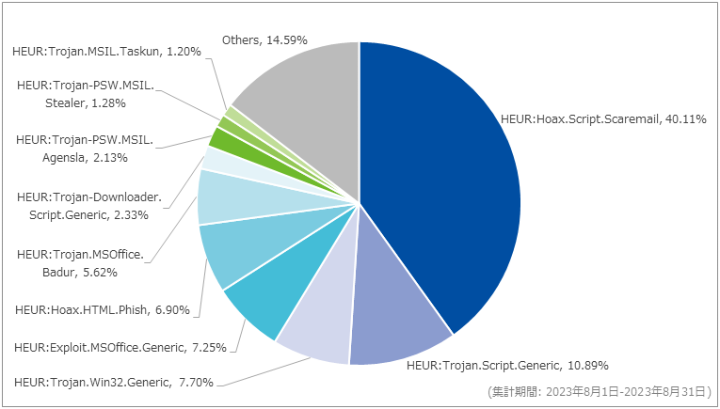

対象期間における、メール受信時に検出した脅威種別を図-6に示します。

前月に続き、当月最も多く検出したのはHEUR:Hoax.Script.Scaremailで40.11%を占めていました。当該シグネチャでは依然として「I RECORDED YOU!」といった録画による脅迫を想起させる件名や、「You have an outstanding payment.」といった金銭を要求する件名のメールが多く観測されています。

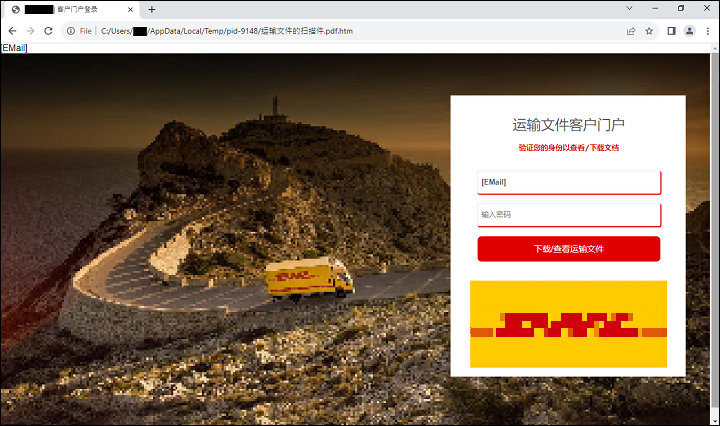

次点で多く検出したのはHEUR:Trojan.Script.Genericで10.89%を占めていました。当該シグネチャではフィッシングページが記述されたHTML形式の添付ファイルを検出しており、添付ファイルをWebブラウザで開くと運送会社を装った背景画像及び入力フォームで構成されるフィッシングページが表示されます。図-7に前述のフィッシングページ(一部加工)を示します。

上記フォームに入力されたデータはフィッシングサイトとして報告されているサーバに送信されることから、悪意のある第三者に入力データを窃取される恐れがあります。本事例においては、本来Webサイトに存在すべきコンテンツをローカルファイルで参照している点に注意が必要です。

以下に対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 件名 | 添付ファイル名 | 感染するマルウェア |

|---|---|---|

| 引用。 | P.<数字>.tar | Warzone RAT |

| PO:<数字>/<人名>/<日付>.rar | PO<数字><人名>.rar | Remcos RAT |

1つ目の添付ファイルにはアイコンをPDF形式のファイルに偽装した実行ファイルが含まれており、展開、実行することでWarzone RATに感染します。2つ目の添付ファイルにはコミュニケーションツールのアイコンに偽装した実行ファイルが含まれており、こちらも展開、実行することでRemcos RATに感染します。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 8月4日(金) | セキュリティ事件 | 官公庁は、電子メール関連機器に対する不正な通信によって、メールデータの一部が外部に流失した可能性があることを公表した。使用機器の脆弱性が原因と考えられ、同様の事案は国外においても確認されているとのこと。 |

| 8月4日(金) | セキュリティ事件 | 地方自治体は、庁内システムに不正ログインしメールなどの閲覧を行った職員3名のうち1名を減給、2名を戒告処分したことを公表した。減給となった職員は給与明細を閲覧したり、人事評価記録書を自身の業務PCに保存したりしていたとのこと。 |

| 8月7日(月) | その他 | 海外メディアは、中国の軍事ハッカーが2020年秋に日本の防衛ネットワークに侵入していたことを米政府の元高官が語ったと報じた。米国家安全保障局が当時日本の防衛大臣に報告したという内容があり、これについて官房長官は同月8日午前の定例会見で「サイバー攻撃により防衛省が所有する秘密情報が漏洩したとの事実は確認されていません」とコメントしている。 |

| 8月8日(火) | セキュリティ事件 | 国際刑事警察機構(ICPO)は、”16shop”と呼ばれるフィッシングキットを利用してフィッシングサイトを運用し、クレジットカード情報の窃取及びその情報を用いて不正購入を行っていた運営者1人と実行犯2人を逮捕したことを公表した。実行犯の1人は日本で逮捕されているとのこと。 |

| 8月8日(火) | 脆弱性情報 | 研究者は、Intelの第6~11世代Coreプロセッサなどにおいて、メモリ最適化機能を悪用することで、CPU内部のレジスタファイルを意図せずソフトウェア側に提供できてしまう脆弱性(CVE-2022-40982)を”Downfall attack”という呼称とともに公表した。脆弱性を悪用することで、本来アクセスできない他ユーザのデータにアクセスが可能となる場合があるとのこと。 |

| 8月9日(水) | 脅威情報 | Proofpoint社は、”EvilProxy”という手法による、主に大手企業の経営幹部を対象としたアカウントの乗っ取り被害が急増していることを公表した。攻撃者は”EvilProxy”を使用してリバースプロキシとして機能するフィッシングページを設置し、認証情報や多要素認証の通信を正規サービスへ転送することで認証成功後のセッションCookieを窃取している。また、攻撃者は多要素認証方法を追加するなどして窃取したアカウントへの永続的なアクセスを可能にしているとのこと。 |

| 8月10日(木) | その他 | 総務省は、「サイバーセキュリティタスクフォース」における検討結果とパブリックコメントを踏まえて取りまとめた「ICTサイバーセキュリティ総合対策2023」を公開した 1。国際情勢の緊迫化を含めたサイバー攻撃リスクの拡大等の状況変化や、IoT機器を狙ったサイバー攻撃が多く発生している状況などに対応するため議論されてきた内容を踏まえ、必要な改定が行われている。 |

| 8月10日(木) | 脆弱性情報 | エレコム社は、過去に販売した無線ルーター及びネットワーク機器に、任意のコマンドが実行可能となる脆弱性が存在することを公表した。対象製品のアップデートサービスはすでに終了しており、使用を中止し代替品へ切り替えるよう促している。 |

| 8月10日(木) | セキュリティ事件 | ホテル経営会社は、海外のオンライン旅行会社の宿泊予約情報管理システムで予約した顧客に対してフィッシングメッセージが送信されたり、個人情報が流出したりした可能性があることを公表した。フィッシングメッセージを受け取った顧客からの問い合わせで当該システムの管理画面が不正アクセスを受けたことが判明したとのこと。同様の事例は6月以降複数のホテルで相次いで発生しており、一部のホテルではシステムを管理する端末がマルウェア感染したことが原因であると報告されている。 |

| 8月10日(木) | セキュリティ事件 | 一般社団法人は、同法人が運用する個人情報の保護体制に対する第三者認証制度において、1事業者の審査関連資料が漏えいしたことを公表した。審査員1名が審査関連資料を自宅で保管していたとのこと。 |

| 8月15日(火) | セキュリティ事件 | Webサービス開発・運営を行う会社は、同社が提供するSNSサービスのユーザアカウント情報約80万件を含むデータベース情報が、不正アクセスにより外部へ流出した可能性があること公表した。データベース情報は暗号化されていたが復号キーも漏洩していることから、同じパスワードを他サービスで使用している場合は変更する、不審なメールやSMSのリンクを開かない、登録口座に不審な入金がある場合は金融機関に確認するなどの対策を促している。 |

| 8月17日(木) | 脆弱性情報 | Juniper Networks社は、SRXシリーズ及びEXシリーズのOSである”Junos OS”のWebUI “J-Web” に複数の脆弱性が存在することを公表した。同月25日にはPoC(Proof of Concept)が公開されている。 |

| 8月22日(火) | 脅威情報 | JPCERTコーディネーションセンター(JPCERT/CC)は、”MalDoc in PDF”という攻撃手法に対する注意喚起を公表した 2。悪性のあるWordファイルの冒頭にPDFオブジェクトを挿入することで、セキュリティ機器に対しPDFファイルと誤認識させ悪性検知を回避する手法である。 |

| 8月23日(水) | 脆弱性情報 | 連邦捜査局(FBI)は、Barracuda Email Security Gateway(ESG)の脆弱性(CVE-2023-2868)を悪用した攻撃について、悪用されたアプライアンスについては悪用後にパッチを適用しても脆弱な状態が継続するリスクを確認したため、追加で侵害調査を行うよう注意喚起を公表した。 |

| 8月24日(木) | 脆弱性情報 | Group-IB社は、アーカイバの”WinRAR”にリモートコード実行の脆弱性(CVE-2023-38831)が存在し、攻撃に悪用されていると公表した。細工されたZIPファイルをWinRARから開こうとするとスクリプトが起動され、最終的にマルウェアに感染する可能性があるとのこと。なお、同月2日に対策済の”WinRAR 6.23”が公開されている。 |

| 8月29日(火) | 脆弱性情報 | セイコーソリューションズ社が提供するIoTルータ”SkyBridge”と、Wi-Fiアクセスポイント”SkySpider”に存在する既知の脆弱性を悪用し、各製品のログイン画面を改ざんする攻撃が行われていることを複数のニュースサイトが報じた。同社は製品のファームウェアを、脆弱性を修正したバージョンに更新するなどの対策を2月に公表していたが、これを再掲し注意を呼び掛けている。 |

| 8月29日(火) | その他 | 米司法省は、米司法省と連邦捜査局(FBI)主導の下、全7か国共同で行った作戦により”Qakbot”のボットネットを解体したことを公表した。70万台以上のコンピュータが感染していたとみられ、860万ドル以上の仮想通貨を押収したとのこと。また、Qakbotへの通信をFBI管理のサーバへリダイレクトさせ、感染したコンピュータに対してマルウェアをアンインストールするファイルを配布している。 |

| 8月29日(火) | セキュリティ事件 | 海外の医薬品の輸入・製造販売会社は、利用するセキュアファイル転送ソフトウェアのサーバに対する不正アクセスが原因で、個人情報が漏えいした可能性があることを公表した。対象となる情報は、同社が運営する医療従事者専用サイトに登録された医療従事者情報、同社から情報を受け取ることに同意した医療従事者情報、同社の日本法人在籍者の個人情報とのこと。今年5月にソフトウェア開発会社からの警告を受け調査したところ発覚したとのこと。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 8月1日(火) | Mozilla複数製品 | Mozillaは、8月1日、2日、29日にFirefox及びThunderbirdに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Security Vulnerabilities fixed in Firefox 116” “Security Vulnerabilities fixed in Firefox 117” “Security Vulnerabilities fixed in Thunderbird 102.14” “Security Vulnerabilities fixed in Thunderbird 115.1” “Security Vulnerabilities fixed in Thunderbird 115.2” |

| 8月1日(火) | GitLab 16.2.2、16.1.3、16.0.8 |

GitLabは、GitLab Community Edition(CE)及びGitLab Enterprise Edition(EE)に存在する脆弱性に対するセキュリティアップデートを公開した。

“GitLab Security Release: 16.2.2, 16.1.3, and 16.0.8” |

| 8月1日(火) | OpenSSL 3.1.2、3.0.10、1.1.1v |

OpenSSL開発チームは、7月に公表したOpenSSLの脆弱性に対するセキュリティアップデートを公開した。

“OpenSSL Security Advisory [14th July 2023]” “OpenSSL Security Advisory [19th July 2023]” “OpenSSL Security Advisory [31st July 2023]” |

| 8月2日(水) | Chrome 115.0.5790.170/.171 116.0.5845.110/.111 |

Google社は、8月2日及び22日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” “Stable Channel Update for Desktop” |

| 8月2日(水) | WinRAR 6.23 final | win.rar社は、WinRARに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“WinRAR 6.23 final released” |

| 8月2日(水) | F5 Networks社複数製品 | F5 Networks社は 複数製品に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“K000135479: Overview of F5 vulnerabilities (August 2023)” |

| 8月3日(木) | PHP 8.1.22、8.0.30、8.2.9 |

PHP開発チームは、8月3日、4日、16日にPHPに存在する脆弱性に対するセキュリティアップデートを公開した。

“PHP 8.1.22 Released!” “PHP 8.0.30 Released!” “PHP 8.2.9 Released!” |

| 8月7日(月) | Android | Google社は、Android に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

「Android セキュリティ情報 – 2023 年 8 月」 https://source.android.com/docs/security/bulletin/2023-08-01 |

| 8月8日(火) | Microsoft社複数製品 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

「2023 年 8月のセキュリティ更新プログラム」 https://msrc.microsoft.com/update-guide/ja-JP/releaseNote/2023-Aug 「2023年 8月のセキュリティ更新プログラム (月例)」 |

| 8月8日(火) | Adobe社複数製品 | Adobe社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security update available for Adobe Acrobat and Reader | APSB23-30” “Security update available for Adobe Commerce | APSB23-42” “Security updates available for Dimension | APSB23-44” “Security Updates Available for Adobe XMP Toolkit SDK | APSB23-45” |

| 8月8日(火) | Zoom Desktop Client | Zoom社は、7月24日にリリースしたZoom各ソフトウェアのセキュリティアップデートで修正した脆弱性情報を公表した。

“Zoom Desktop Client for Windows – Path Traversal” “Zoom Desktop Client for Windows – Improper Input Validation” “Zoom Desktop Client for Windows and Zoom VDI Client – Improper Neutralization of Special Elements” |

| 8月9日(水) | Node.js v20.5.1、v18.17.1、 v16.20.2 |

Node.js開発チームは、Node.jsに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Node v20.5.1 (Current)” “Node v18.17.1 (LTS)” “Node v16.20.2 (LTS)” |

| 8月10日(木) | PostgreSQL 15.4、14.9、13.12、 12.16、11.21、16 Beta 3 |

PostgreSQL開発チームは、PostgreSQLに存在する脆弱性に対するセキュリティアップデートを公開した。

“PostgreSQL 15.4, 14.9, 13.12, 12.16, 11.21, and PostgreSQL 16 Beta 3 Released!” |

| 8月10日(木) | OpenSSH 9.4 | OpenSSH開発チームは、OpenSSHに存在する脆弱性に対するセキュリティアップデートを公開した。

“OpenSSH 9.4/9.4p1 (2023-08-10)” |

| 8月14日(月) | NETGEAR社 RBR760 Firmware Version 6.3.8.5 |

NETGEAR社は、RBR760に存在する認証バイパスの脆弱性に対するセキュリティアップデートを公開した。

“Security Advisory for Authentication Bypass on the RBR760, PSV-2023-0052” |

| 8月15日(火) | Microsoft Exchange Server 複数バージョン |

Microsoft社は、Exchange Serverに存在する複数の脆弱性に対するセキュリティアップデートを8月8日にリリースしたが、セットアップが予期せず停止する不具合が確認されたため再リリースを実施した。

「2023 年 8 月の Exchange Server セキュリティ更新プログラム パッケージの再リリース」 |

| 8月16日(水) | Cisco Systems社複数製品 | Cisco Systems社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Cisco ThousandEyes Enterprise Agent Virtual Appliance Privilege Escalation Vulnerability” “Cisco Duo Device Health Application for Windows Arbitrary File Write Vulnerability” “Cisco Unified Communications Manager SQL Injection Vulnerability” “ClamAV HFS+ File Scanning Infinite Loop Denial of Service Vulnerability” “ClamAV AutoIt Module Denial of Service Vulnerability” |

| 8月22日(火) | Zimbra Daffodil 10.0.3、 9.0.0 Kepler Patch 35、 8.8.15 Joule Patch 42 |

Zimbra社は、Zimbraに存在するワンクリック脆弱性に対するセキュリティアップデートを公開した。

“Zimbra Security Update CVE-2023-41106” |

| 8月25日(金) | Apache Tomcat 11.0.0-M11、10.1.13、9.0.80、8.5.93 |

Apache Software Foundationは、Apache Tomcatに存在するオープンリダイレクトの脆弱性に対するセキュリティアップデートを公開した。

“Fixed in Apache Tomcat 11.0.0-M11” “Fixed in Apache Tomcat 10.1.13” “Fixed in Apache Tomcat 9.0.80” “Fixed in Apache Tomcat 8.5.93” |

| 8月30日(水) | Splunk Enterprise 9.1.1、9.0.6、8.2.12 |

Splunk社は、Splunk Enterpriseに存在する脆弱性に対するセキュリティアップデートを公開した。

“Fixed issues Splunk Enterprise 9.1.1” “Fixed issues Splunk Enterprise 9.0.6” “Fixed issues Splunk Enterprise 8.2.12” |

| 8月30日(水) | VMware Tools 12.3.0、10.3.26 |

VMware社は、8月30日及び31日に”VMware Tools”に存在するSAMLトークン署名バイパスの脆弱性に対するセキュリティアップデートを公開した。

“VMware Tools 12.3.0” “VMware Tools 10.3.26 Release Notes” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] 総務省, ‘「ICTサイバーセキュリティ総合対策2023」(案)に対する意見募集の結果及び「ICTサイバーセキュリティ総合対策2023」の公表‘, 2023/08/10更新 ↩

- [2] JPCERTコーディネーションセンター, ‘MalDoc in PDF – 検知回避を狙って悪性なWordファイルをPDFファイルへ埋め込む手法 –‘, 2023/08/22更新 ↩