- 2023年3月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2023年3月観測レポートサマリ

本レポートでは、2023年3月中に発生した観測情報と事案についてまとめています。

当月はDDoS攻撃の総攻撃検出件数及び1日あたりの平均件数は前月から大きく減少しました。最大規模を観測した攻撃はDNSプロトコルを用いたUDP Amplificationでした。また、この攻撃は最長時間を観測した攻撃でもあり、17分にわたるものでした。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月もSQLインジェクションが最も多く観測されています。次点以外ではMiraiファミリへの感染を狙った攻撃を多く確認しています。

Webサイト閲覧時における検出では、Cookie情報の窃取を狙うJavaScriptが多く観測されています。不審なメールの分析では、金銭を要求するメールを多く観測しています。また、STRRAT、Emotetへの感染を狙うメールを観測しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

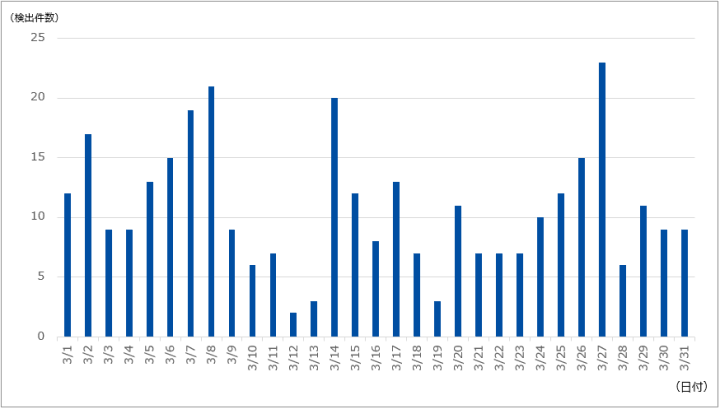

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は332件であり、1日あたりの平均件数は10.71件でした。期間中に観測された最も規模の大きな攻撃では、最大で約62万ppsのパケットによって6.52Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。当月最も長く継続した攻撃もこの通信であり、およそ17分にわたって攻撃が継続しました。

IIJマネージドセキュリティサービスの観測情報

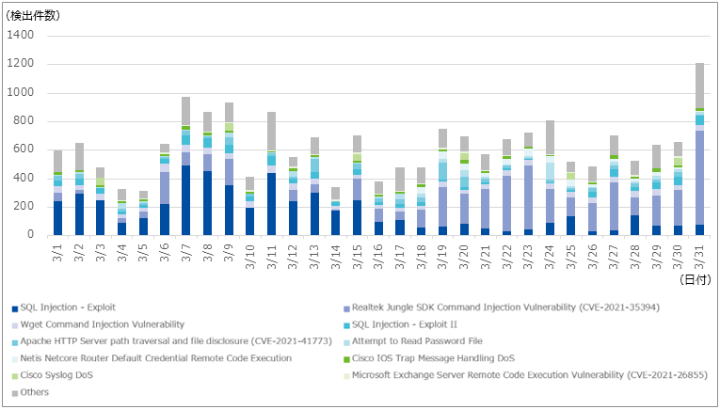

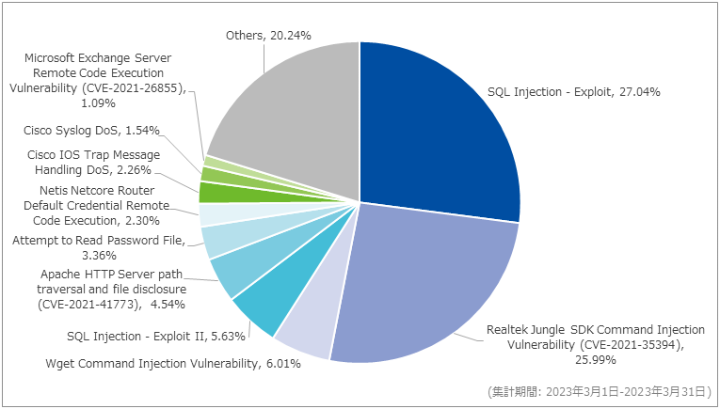

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

対象期間内に最も多く検出したのはSQL Injection – Exploitで、前月比で5.07ポイント減の27.04%を占めていました。検出した攻撃については前月までの傾向と同様に検索サイトのクローラを装ってWebアプリケーションを攻撃するものや、脆弱性の調査を目的としたブラインドSQLインジェクションを多数観測しました。

2番目に検出数が多かったRealtek Jungle SDK Command Injection Vulnerability (CVE-2021-35394)は、前月比16.64ポイント増の25.99%を占めていました。対象期間の後半に検出数が大きく増加していることを確認しています。検出した通信のペイロードの内容は外部にあるマルウェア配布サーバからスクリプトまたはELFファイルをダウンロードして実行を試みるものとなっており、配布されるスクリプトの多くはMiraiファミリのダウンローダであることを確認しています。

3番目に検出数が多かったWget Command Injection Vulnerabilityは、前月比2.54ポイント減の6.01%を占めていました。当該シグネチャでは、MVPower社製DVR(TV-7104HE)及びNETGEAR社製ルータ(DGN1000)に存在するリモートコード実行の脆弱性、または組み込み向けLinuxディストリビューションのZeroShellに存在するリモートコード実行の脆弱性(CVE-2019-12725)を悪用する通信を観測しました。通信の内容はいずれもMiraiファミリへの感染を狙ったものでした。

Web/メールのマルウェア脅威の観測情報

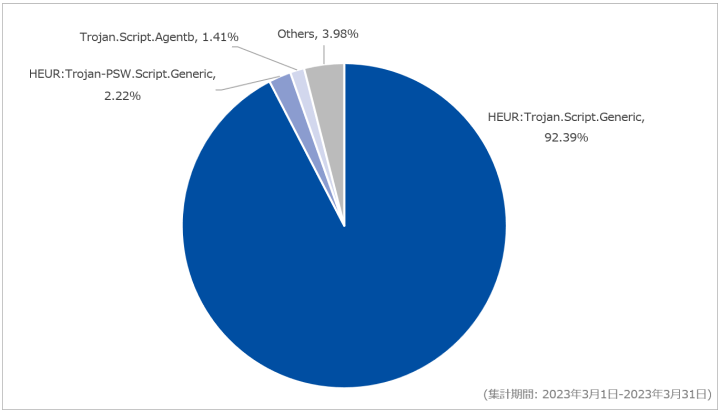

Webアクセス時におけるマルウェア検出

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-4に示します。

対象期間内に最も多く検出したのはHEUR:Trojan.Script.Genericで、全体に占める割合は前月から1.92ポイント増加し92.39%でした。当該シグネチャでは2022年10月の観測レポートで紹介したものと同様に、悪性ドメインへ通信するJavaScriptファイルを多く検出しています。悪性ドメインから読み込まれるJavaScriptファイルには、Cookieのパスを「/」に変更し、有効期限を1年後の⽇時に変更する処理が含まれています。また、3番目に多く検出したTrojan.Script.Agentbでも同様のJavaScriptファイルが検出されています。

2番目に多く検出したのはHEUR:Trojan-PSW.Script.Genericで、検出したファイルの1つは、難読化されたJavaScriptコードでした。図-5に検出したコードの一部を示します。

当該コードではXMLHttpRequestインスタンスを作成した後、変数(_0xb61ex25)に格納された情報がPOSTメソッドにより外部URLに送信されます。送信される情報の中には、リファラやCookieの情報が含まれます。

メール受信時におけるマルウェア検出

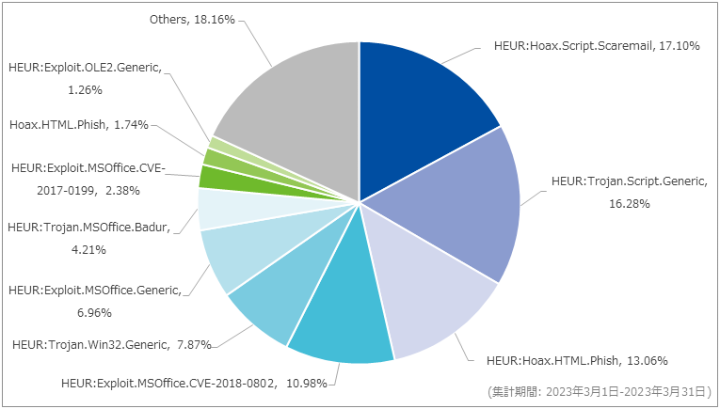

対象期間における、メール受信時に検出したマルウェアの割合を図-6に示します。

前月に引き続き、当月もHEUR:Hoax.Script.Scaremailを最も多く検出しています。全体に占める割合は前月から22.65ポイント減少し17.10%でした。当該シグネチャでは「Don’t forget to pay the tax within 2 days.」や「Waiting for the payment.」といった金銭を要求する趣旨の件名のメールを多く観測しています。

次点で多く検出したHEUR:Trojan.Script.Genericは、前月から9.94ポイント増加し16.28%でした。「Fwd: SWIFT」といった、SWIFT(国際銀行間金融通信協会)関連の内容を装う件名のメールを多く観測しています。また、この件名のメールにはトロイの木馬であるSTRRATが含まれたRAR形式のファイルが添付されていることを確認しています。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 件名 | 添付ファイル名 | 感染するマルウェア |

|---|---|---|

| <ローマ字人名>/<日本語人名> | <数字>.one | Emotet |

| <組織名> | <日付>_<数字>.one | Emotet |

当月はマルウェアであるEmotetへの感染を狙ったOneNote形式のファイルを多く観測しています。メールに使用されている件名には組織名や人名を利用したものが多く、ファイル名には送信日などが含まれていることを確認しています。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 3月2日(木) | セキュリティ事件 | 行政機関が設置している河川カメラが外部から不正アクセスを受けた疑いがあることを国内複数メディアが報じた。対象のカメラは工場出荷時の簡単なパスワードを変更せずに運用されていたことが報じられている。 |

| 3月3日(金) | セキュリティ事件 | エネルギー関連会社は、2022年6月3日から2023年2月19日の期間に視察を申し込んだ顧客4,982人の氏名、住所、電話番号、生年月日、身分証のコピーなどの個人情報が漏えいした可能性があることを公表した。本事象は個人情報を保管しているPCに不明ファイルが作成されていることを確認したことから調査を行い発覚したとのこと。 |

| 3月7日(火) | 脆弱性情報 | Veeam Software社は、バックアップ製品”Veeam Backup & Replication”に、認証されていないユーザが構成データベースに格納された、暗号化された資格情報を取得可能となる脆弱性が存在することを公表した。同日に修正バージョンが公開されている。 |

| 3月7日(火) | セキュリティ事件 | 音響機器メーカは、ランサムウェアによる不正アクセスを受け、従業員の氏名及びメールアドレス20件の漏えいを確認したことを公表した。侵入経路はVPNクライアントである可能性が高いことが判明し、そこから複数サーバへのリモートデスクトップ接続の痕跡が見られたとのこと。 |

| 3月8日(水) | 脅威情報 | JPCERTコーディネーションセンター(JPCERT/CC)は3月7日からEmotetの感染に至るメールを観測していることを発表した。メールに添付されたzipアーカイブを展開すると500MBを超えるdocファイルが生成されることから、アンチウィルス製品などでの検知回避を図っていると考えられるとのこと 1。 |

| 3月8日(水) | 脆弱性情報 | Aqua Security Software社は、Jenkins ServerおよびJenkins Update Centerにそれぞれ存在するクロスサイトスクリプティングの脆弱性を組み合わせることで、Jenkinsサーバ上でリモートコード実行が可能となる事象を確認し”CorePlague”と名付けたことを公表した。 |

| 3月14日(火) | 脆弱性情報 | Microsoft社は、Windows SmartScreenのセキュリティ機能がバイパスされる脆弱性が存在し、2023年3月のセキュリティ更新プログラムで修正されたことを公表した。また、本脆弱性を発見したGoogleの脅威分析グループ(TAG)によると、本脆弱性は不正なAuthenticode署名を使用したMSIファイルがダウンロードされる際の警告であるMotW(Mark-of-the-Web)の表示を回避できるもので、ランサムウェアの”Magniber”が使用していることを確認したとのこと。 |

| 3月16日(木) | 脆弱性情報 | Google社のセキュリティ研究チームであるProject Zeroは、Samsung社が開発したモバイルチップセットのExynosに存在する複数の脆弱性を公表した。インターネットからのリモートコード実行に繋がる脆弱性が含まれており、各デバイスメーカから更新プログラムがリリースされるまでの間はWi-Fi通話及び VoLTEをオフすることで攻撃を阻止できるとのこと。 |

| 3月18日(土) | 脆弱性情報 | 海外の技術者は、Google社のスマートフォンPixelのスクリーンショット編集機能「マークアップ」を使用してPNG画像の一部分を切り抜いた際、範囲外の部分が復元できてしまう脆弱性を発見し”aCropalypse”という呼称とともに公表した。本脆弱性はGoogle Pixel の2023年3月月次アップデートで修正されている。 後にWindows 10の「切り取り領域とスケッチ」(Snip & Sketch)及びWindows 11の”Snipping Tool”でも同じ事象が発生することが判明しており、Microsoft Storeでアップデートが公開されている。 |

| 3月22日(水) | 脅威情報 | Guardio社は、”FakeGPT”と呼ばれるトロイの木馬に新たな亜種が存在することを公表した。Chromeストア上で”ChatGPT for Google”を騙って公開されていたもので、見た目の動作はChatGPTと同一だが、FacebookのCookieを盗用してアカウントの改ざん、情報の窃取及び削除を行うとのこと。3月22日時点で9,000人以上のユーザがインストールが確認できたものの、現在はストアから削除されているとのこと。 |

| 3月22日(水) | セキュリティ事件 | 国内ITサービス運営会社は、運営するECサイトのペイメントアプリケーションが第三者による不正アクセスを受け、クレジットカード情報を含む顧客情報402件が漏えいした可能性があることを公表した。漏えいした可能性のある情報は、カード名義人名、クレジットカード番号、有効期限、セキュリティコードとのこと。また、データベース管理用ツール”Adminer”が設置されたことにより、データベース内の顧客情報が取得された可能性もあるとのこと。 |

| 3月24日(金) | セキュリティ事件 | 食品容器製造会社は、ランサムウェアの被害を受けたことを公表した。社内業務システムにて障害検知を受けて調査したことにより発覚。生産機能に問題がなく、復旧まで受発注などの取引は紙ベースで実施しているとのこと。 |

| 3月24日(金) | セキュリティ事件 | アメリカ合衆国司法省は、世界最大級のハッカーフォーラムである”BreachForums”の創設者を逮捕・起訴したことを公表した。 |

| 3月24日(金) | その他 | 経済産業省は、サイバー攻撃から企業を守る観点で、経営者が認識する必要がある事項等をまとめた「サイバーセキュリティ経営ガイドライン」の改訂版を公開した 2。 |

| 3月27日(月) | セキュリティ事件 | 地方自治体は、公的証明書コンビニ交付サービスで、申請した人とは異なる証明書を発行する事象が起きていたことを公表した。後に公表されたシステム開発会社の説明によると、交付申請の増加による取引負荷によりシステムのタイムアウト上限を超える状態となり、次の印刷イメージファイルを取得する処理が行われたことが原因とのこと。 |

| 3月29日(水) | セキュリティ事件 | 国立大学は、学生1人のMicrosoft 365アカウントが不正アクセスに遭い、教職員1,144件、学生3,727件の氏名及びメールアドレスが漏えいした可能性があることを公表した。当該学生への聞き取りの結果、外部サービス利用登録時に大学のメールアドレスを使用し、パスワードを使い回していたことが判明しているとのこと。 |

| 3月31日(金) | セキュリティ事件 | インターネットサービスプロバイダは、業務委託先企業の業務PCから、最大約529万件の個人情報が流出した可能性があることを公表した。流出した情報は、顧客氏名、住所、電話番号、メールアドレス、生年月日、回線ID、顧客番号とのこと。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 3月1日(水) | Cisco Systems社複数製品 | Cisco Systems社は、3月1日及び22日に複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Cisco IP Phone 6800, 7800, and 8800 Series Web UI Vulnerabilities” “Cisco IOS XE SD-WAN Software Command Injection Vulnerability” |

| 3月2日(木) | ChromeOS | Google社は、3月2日、8日、21日、24日、29日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Long Term Support Channel Update for ChromeOS” “Stable Channel Update for ChromeOS / ChromeOS Flex” “Long Term Support (LTS) channel for ChromeOS – Major update from 102 -> 108” “Stable Channel Update for ChromeOS / ChromeOS Flex” “Long Term Support Channel Update for ChromeOS” “Stable Channel Update for ChromeOS / ChromeOS Flex” |

| 3月2日(木) | pg_ivm 1.5.1 |

IVM開発グループは、PostgreSQL拡張モジュールpg_ivmに存在する脆弱性に対するセキュリティアップデートを公開した。

“pg_ivm 1.5.1 Security update release” “pg_ivm 1.5.1 (2023-03-02)” |

| 3月2日(木) | GitLab 15.9.2、15.8.4、 15.7.8、15.10.1、 15.9.4、15.8.5 |

GitLabは、3月2日及び30日にGitLab Community Edition(CE)及びGitLab Enterprise Edition(EE)に存在する脆弱性に対するセキュリティアップデートを公開した。

“GitLab Security Release: 15.9.2, 15.8.4, and 15.7.8” “GitLab Security Release: 15.10.1, 15.9.4, and 15.8.5” |

| 3月2日(木) | GitHub Enterprise Server 3.7.7 |

Git開発チームは、GitHub Enterprise Serverに存在する脆弱性に対するセキュリティアップデートを公開した。

“GitHub Enterprise Server 3.7.7” |

| 3月6日(月) | Android OS | Google社は、Android OSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Android Security Bulletin—March 2023” |

| 3月7日(火) | Fortinet社複数製品 | Fortinet社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“FortiWeb and FortiRecorder – Arbitrary file read through command line pipe” “FortiWeb – command injection in webserver” “FortiSOAR – Improper Authorization in request headers” “FortiRecorder – DoS in login authentication mechanism” “FortiOS / FortiProxy – Unauthenticated access to static files containing logging information” “FortiOS / FortiProxy – Path traversal vulnerability allows VDOM escaping” “FortiOS / FortiProxy – Heap buffer underflow in administrative interface” “FortiOS – Path traversal in execute command” “FortiOS & FortiProxy – Access of NULL pointer in SSLVPNd” “FortiNAC – Multiple privilege escalation via sudo command” “FortiNAC – Multiple Reflected XSS” “FortiManager, FortiAnalyzer, FortiPortal & FortiSwitch – Information disclosure through diagnose debug commands” “FortiAuthenticator, FortiDeceptor & FortiMail – Improper restriction over excessive authentication attempts” “FortiAnalyzer — the log-fetch client request password is shown in clear text in the heartbeat response” |

| 3月7日(火) | Apple社複数製品 | Apple社は、3月7日、27日、30日に複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

「macOS 用 GarageBand 10.4.8 のセキュリティコンテンツについて」 「macOS Ventura 13.3 のセキュリティコンテンツについて」 「macOS Monterey 12.6.4 のセキュリティコンテンツについて」 「macOS Big Sur 11.7.5 のセキュリティコンテンツについて」 「tvOS 16.4 のセキュリティコンテンツについて」 「watchOS 9.4 のセキュリティコンテンツについて」 「iOS 16.4 および iPadOS 16.4 のセキュリティコンテンツについて」 「iOS 15.7.4 および iPadOS 15.7.4 のセキュリティコンテンツについて」 「Safari 16.4 のセキュリティコンテンツについて」 「Studio Display ファームウェアアップデート 16.4 のセキュリティコンテンツについて」 「Xcode 14.3 のセキュリティコンテンツについて」 |

| 3月7日(火) | Apache HTTP Server 2.4.56 |

Apache Software Foundation社は、Apache HTTP Serverに存在する脆弱性に対するセキュリティアップデートを公開した。

“Apache HTTP Server 2.4 vulnerabilities” |

| 3月7日(火) | Chrome 111.0.5563.64/.65 111.0.5563.110/.111 |

Google社は、3月7日及び21日にGoogle Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” “Stable Channel Update for Desktop” |

| 3月10日(金) | Aruba社複数製品 | Aruba社は、3月10日、14日、21日に複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“ArubaOS Multiple Vulnerabilities” “ClearPass Policy Manager Multiple Vulnerabilities” “Authenticated Remote Code Execution in Aruba CX Switches” |

| 3月14日(火) | Adobe社複数製品 | Adobe社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security update available for Adobe Commerce | APSB23-17” “Security updates available for Adobe Experience Manager | APSB23-18” “Security Updates Available for Adobe Illustrator | APSB23-19” “Security updates available for Dimension | APSB23-20” “Security update available for Adobe Creative Cloud Desktop Application | APSB23-21” “Security updates available for Substance 3D Stager | APSB23-22” “Security update available for Adobe Photoshop | APSB23-23” “Security updates available for Adobe ColdFusion | APSB23-25” |

| 3月14日(火) | Microsoft社複数製品 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

「2023 年 3 月のセキュリティ更新プログラム (月例)」 「2023 年 3 月のセキュリティ更新プログラム」 |

| 3月14日(火) | Mozilla複数製品 | Mozillaは、3月14日及び28日にFirefox及びThunderbirdに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Security Vulnerabilities fixed in Firefox 111” “Security Vulnerabilities fixed in Firefox ESR 102.9” “Security Vulnerabilities fixed in Thunderbird 102.9” “Security Vulnerabilities fixed in Thunderbird 102.9.1” |

| 3月15日(水) | Drupal core | Drupal coreに存在する脆弱性に対するセキュリティアップデートが公開された。

“Drupal core – Moderately critical – Information Disclosure – SA-CORE-2023-002” “Drupal core – Moderately critical – Information Disclosure – SA-CORE-2023-003” “Drupal core – Moderately critical – Access bypass – SA-CORE-2023-004” |

| 3月27日(月) | Apache OpenOffice 4.1.14 |

Apache Software Foundation社は、Apache OpenOfficeに存在する脆弱性に対するセキュリティアップデートを公開した。

“AOO 4.1.14 Release Notes” |

| 3月29日(水) | Samba | Sambaの開発チームは、Sambaに存在する脆弱性に対するセキュリティアップデートを公開した。

“Samba AD DC “dnsHostname” attribute can be deleted by unprivileged authenticated users.” “Samba AD DC admin tool samba-tool sends passwords in cleartext” “Access controlled AD LDAP attributes can be discovered” |

| 3月29日(水) | NGINX複数製品 | F5 Networks社、NGINX Agent及びNGINX Instance Managerに存在する脆弱性に対するセキュリティアップデートを公開した。

“K000133135: NGINX Agent vulnerability CVE-2023-1550” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] JPCERTコーディネーションセンター, ‘マルウェアEmotetの感染再拡大に関する注意喚起‘, 2023/03/08更新 ↩

- [2] 経済産業省, ‘「サイバーセキュリティ経営ガイドライン」を改訂しました‘, 2023/03/24更新 ↩