- 2021年2月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2021年2月観測レポートサマリ

本レポートでは、2021年2月中に発生した観測情報と事案についてまとめています。

当月は1日あたりのDDoS攻撃件数には大きな変化はなく、最大規模を観測した攻撃はDNSを用いたUDP Amplificationで先月を下回りました。最長時間を観測した攻撃はOpenVPN Reflectionが使用されたもので、継続時間は先月を下回りましたが、最大通信量は先月を上回りました。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月は/etc/passwdなどのパスワードファイルへのアクセス試行が最も多く観測されています。また、ZmEuと呼ばれる脆弱性スキャナーを利用した通信の増加を確認しています。

Webサイト閲覧時における検出では、PHPを使用したWeb Shellの検出が半数近くを占めました。メールではDridexに感染させるマクロ付きのMicrosoft Excel(xlsm)形式のファイルを添付したメールを多数検出しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

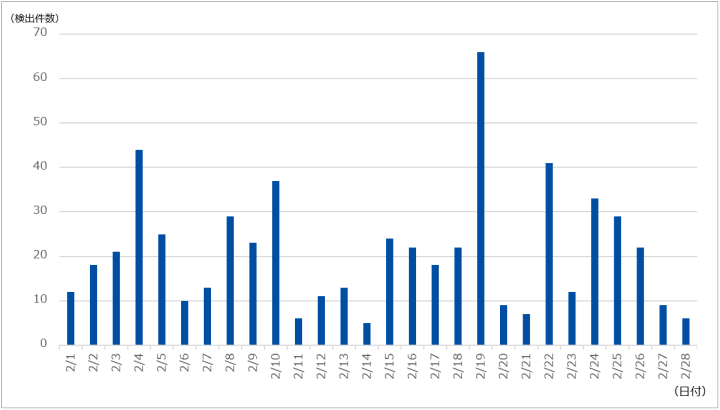

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は587件であり、1日あたりの平均件数は20.96件でした。期間中に観測された最も規模の大きな攻撃では、最大で約82万ppsのパケットによって4.00Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は20分にわたるもので、最大で2.41Gbpsの通信が発生しました。この攻撃はOpenVPN Reflectionによるものでした。

IIJマネージドセキュリティサービスの観測情報

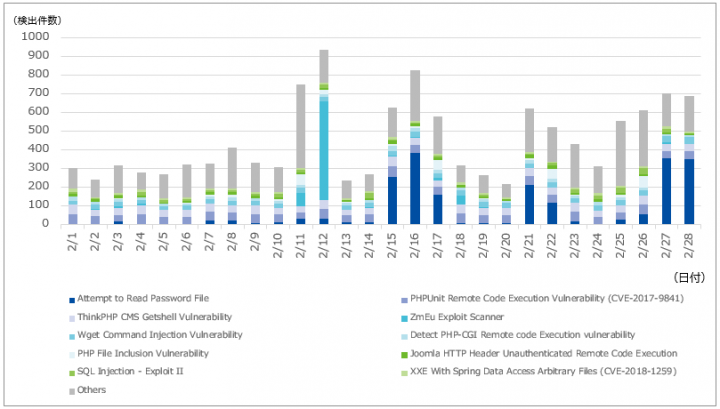

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

当月はAttempt to Read Password Fileを最も多く観測しています。当該シグネチャの検出数は先月と比べて1.75倍増加しており、全体の17.26%を占めていました。なお、当月は2月15日以降の検出が大半を占めています。検出した通信は先月と同様で、/etc/passwdなどのパスワードファイルの読み取りを試みるものでした。次点ではPHPUnit Remote Code Execution Vulnerability (CVE-2017-9841)を多く観測しており、全体の9.86%を占めていました。検出した通信は、CVE-2017-9841を悪用したスキャン通信の増加にて昨年公開したものと同様の通信です。また、当月はZmEu Exploit Scannerが4位にランクインしており、検出数が先月と比べて2.16倍増加していました。検出数の増加は、2月12日に突出して多く観測していたことが要因です。検出した通信は、ZmEuと呼ばれる脆弱性調査ツールを用いたスキャン通信でした。

これまで多く観測していたNetis Netcore Router Default Credential Remote Code Executionは、先月に引き続き検出数が減少しており、当月はトップ10に含まれていませんでした。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

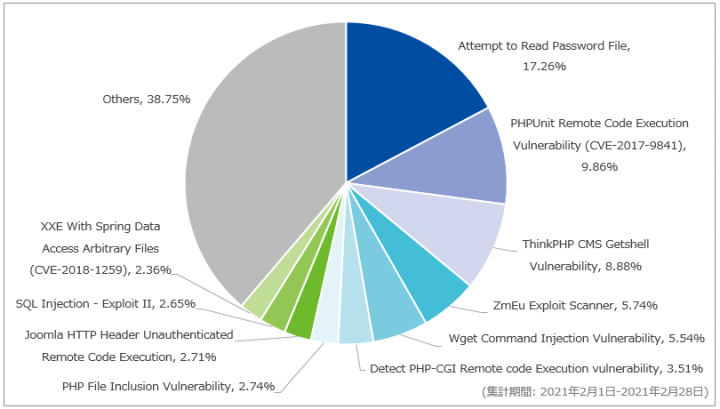

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-4に示します。

対象期間中はBackdoor.PHP.Shellを最も多く検出しており、全体の47.89%を占めていました。次点ではTrojan.Script.Agentを多く検出しており、全体の29.58%を占めていました。

また当月はTrojan.JS.Iframeにて、外部のJavaScriptファイルを読み込むscriptタグや別のサイトを読み込むiframeタグを生成するJavaScriptファイルを検出しました。生成されたscriptタグにより読み込まれるJavaScriptファイルは本記事の執筆に伴う調査時には取得できませんでしたが、iframeタグにより読み込まれるサイトは広告サイトであることを確認しています。

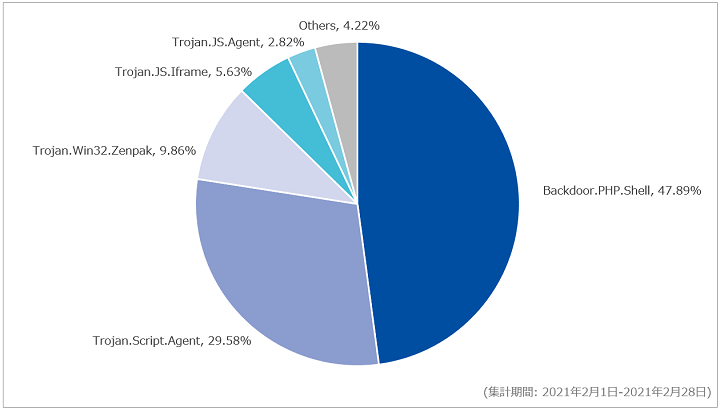

メール受信時におけるマルウェア検出

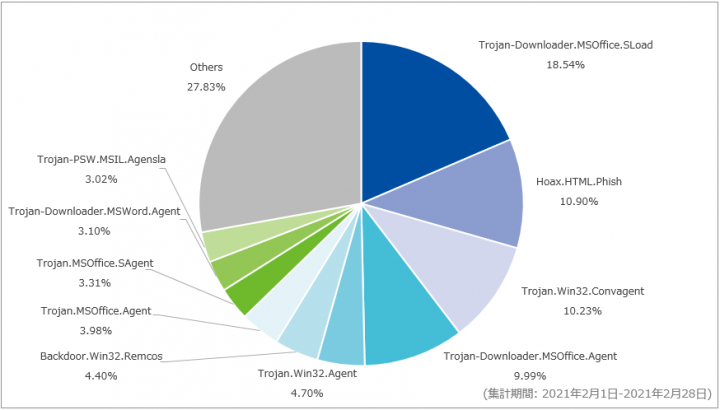

対象期間における、メール受信時に検出したマルウェアの割合を図-5に示します。

対象期間中に最も多く検出したマルウェアはTrojan-Downloader.MSOffice.SLoadで、全体の18.54%を占めていました。当該シグネチャで検出した添付ファイルは、マルウェアDridexをダウンロードするマクロを含むMicrosoft Excel(XLSM)ファイルであることを確認しています。Dridexはバンキングトロジャンの一種で、感染するとオンラインバンキングの認証情報や個人情報を窃取し、C2サーバに情報を送信します。また、追加モジュールをダウンロード・実行する機能があります。当該シグネチャを検出したメールの件名は、「Ocean Freight Statement Of Outstanding As Of [日付]」や「Freight Statement Of Of Outstanding As Of [日付]」など、貨物運送の明細を装ったものでした。

次点で多かったのはHoax.HTML.Phishで、全体の10.90%を占めていました。当該シグネチャで検出したファイルは、HTMLファイルであることを確認しています。HTMLファイルには配送業者のアカウント情報を入力するフォームが含まれており、情報を入力すると第三者(攻撃者)に対して送信される恐れがあります。

3番目に多かったのはTrojan.Win32.Convagentで、全体の10.23%を占めていました。当該シグネチャで検出した添付ファイルの大半はマルウェアLokiBotを圧縮したZIPファイルであることを確認しています。LokiBotも、Dridexと同様にバンキングトロジャンの一種で、感染するとオンラインバンキングの認証情報や個人情報を窃取します。また、身代金を要求する他のランサムウェアを取得して実行する機能も持ちます。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールの送付に関する情報を示します。なお、以下は主要なものであり、すべての不審なメールを網羅しているものではない点にご注意ください。

|

件名例

|

添付ファイル名例

|

|---|---|

|

|

|

|

これらは国立大学、マッチングアプリからの送付を装ったメールです。件名「見積依頼(<国立大学>)」のメールは、Trojan.Win32.Convagentとして検知しています。また、件名「<マッチングアプリ名> アカウントのアップグレード」のメールでは、HTMLファイルが添付されています。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 2月4日(木) | 脆弱性情報 | Google社は、Google Chromeに搭載されているJavaScriptエンジン「V8」におけるヒープバッファオーバーフローの脆弱性(CVE-2021-21148)を修正するセキュリティアップデートを公開した。同脆弱性の悪用が既に確認されているとのことで、早急なアップデートが推奨される。 |

| 2月8日(月) | 脆弱性情報 | 海外のセキュリティ企業であるDefiant社は、WordPress用プラグインであるNextGen Galleryにクロスサイトリクエストフォージェリの脆弱性(CVE-2020-35942、CVE-2020-35943)が存在することを発表した。最も影響の大きな脆弱性(CVE-2020-35942)が悪用された場合、クロスサイトスクリプティングやリモートコード実行に繋がる可能性があるとのこと。当該脆弱性を修正したバージョンがリリースされており、早急なアップデートが推奨されているとともに、技術的な解説も公表されている。 |

| 2月9日(火) | セキュリティ事件 | 海外のゲーム開発会社は、同社のシステムの一部が第三者によるランサムウェア攻撃を受け、一部のデータが攻撃者の手により暗号化されたのちに不正に取得されたことを公表した。攻撃者は身代金要求のテキストを残したとのことだが、同社は要求に応じない意思とともに、同データが開示された場合に備えた対策を始めていると表明している。なお、被害を受けたデータの中にユーザの個人情報は含まれておらず、バックアップデータへの被害は免れているとのこと。 |

| 2月10日(水) | セキュリティ事件 | メンタルヘルスケア事業会社は、同社が提供するEAPサービスにおいて、お問い合わせフォームに入力された情報のログデータが特定のURLにアクセスすることにより外部から閲覧可能な状態となっていたことを公表した。閲覧可能となっていた期間は2018年4月10日から2021年1月26日とされており、12,019名分の氏名やメールアドレスなどの個人情報が閲覧可能な状態だったとのこと。同社は、お問い合わせフォームの動作確認などのために設定したログの出力先を設定ミスにより外部より閲覧できる場所に指定していたことが本件の原因としている。 |

| 2月10日(水) | セキュリティ事件 | 情報サービス提供会社は、同社が提供する自治体向けシステムを利用している一部の顧客において、外部からの不正アクセスを受け、第三者に意図しない情報閲覧が行われた可能性があることを公表した。 |

| 2月11日(木) | セキュリティ事件 | 海外の自治体は、市が運営している水道局の水処理制御およびデータ収集を行うシステムが外部からの不正アクセスを受け、一部システムの設定変更が行われたことを公表した。デスクトップ共有ソフトウェアが不正アクセスに使用された可能性があるとのこと。 |

| 2月12日(金) | セキュリティ事件 | 人材紹介会社は、同社が運営する総合転職情報サイトを管理するWebサーバが外部からの不正アクセスを受け、利用者のWeb履歴書情報約21万件が閲覧された可能性があることを公表した。 |

| 2月16日(火) | 脆弱性情報 | 株式会社ソリトンシステムズは、同社が提供するFileZenにおいて、V3.0.0からV4.2.7及びV5.0.0からV5.0.2までの各バージョンにOSコマンドインジェクションの脆弱性(CVE-2021-20655)が存在することを公表した。本脆弱性はシステム管理者としてログオンしているセッション内に限り発現するものとのことだが、V4.2.2までに確認されている脆弱性にパスワードを窃取するものがあり、窃取されたパスワードと本脆弱性を利用することで、不正に操作が行われる可能性があるとのこと。 |

| 2月19日(金) | その他 | 警察庁、総務省、及び一般社団法人ICT-ISACは、マルウェアEmotetに感染している国内の機器の利用者に注意喚起を行う取り組みを開始することを公表した。海外の捜査当局から警察庁に対して、感染機器に関する情報提供があったとのこと 1 2 3。 |

| 2月22日(月) | その他 | JPCERT/CCは、マルウェア「Emotet」のテイクダウン後、国内でEmotetに感染している端末の情報が複数の海外機関より提供されており、提供されたデータをもとにEmotetに感染している端末の利用者へ順次通知していることを公表した。EmotetのテイクダウンによりEmotet自体は無害化されたとのことだが、テイクダウン前のEmotetにより既に別のマルウェアに感染している可能性もあり、Emotetに感染している旨の通知がされた場合は、別のマルウェアの感染有無確認などの対応を行うよう促している 4。 |

| 2月23日(火) | 脆弱性情報 | VMware社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。修正された脆弱性の中にはVMware vCenter Serverに存在するvSphere Clientにおけるリモートコード実行の脆弱性(CVE-2021-21972)が含まれているとのこと。後日、JPCERT/CCは、同脆弱性のProof of Concept(PoC)や、同脆弱性の影響を受けるシステムを探索する通信に関する情報などについて確認していることを公表した 5。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 2月1日(月) | Apple複数製品 | Apple社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“About the security content of macOS Big Sur 11.2, Security Update 2021-001 Catalina, Security Update 2021-001 Mojave” |

| 2月2日(火) | Chrome 88.0.4324.146 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 2月2日(火) | Cisco複数製品 | Cisco Systems社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“Cisco SD-WAN Command Injection Vulnerabilities” |

| 2月4日(木) | PHP複数バージョン | PHP開発チームは、PHPに存在する脆弱性に対するセキュリティアップデートを公開した。

“PHP 7.3.27 Released!” |

| 2月5日(金) | Mozilla複数製品 | Mozillaは、Firefox、Firefox ESRに存在する脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2021-06” |

| 2月9日(火) | Intel複数製品 | Intel社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Intel® Server Boards, Server Systems and Compute Modules Advisory” |

| 2月9日(火) | SAP複数製品 | SAP社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“SAP Security Patch Day – February 2021” |

| 2月9日(火) | Adobe複数製品 | Adobe社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Updates Available for Magento | APSB21-08” |

| 2月9日(火) | macOS複数バージョン | Apple社は、同社が提供するmacOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“About the security content of macOS Big Sur 11.2.1, macOS Catalina 10.15.7 Supplemental Update, and macOS Mojave 10.14.6 Security Update 2021-002” |

| 2月10日(水) | Microsoft複数製品 | Microsoft社は、同社が提供する複数のソフトウェアに対する2月の月例セキュリティ更新プログラムを公開した。

「2021 年 2 月のセキュリティ更新プログラム」 |

| 2月10日(水) | Prisma Cloud Compute 複数バージョン | Palo Alto Networks社は、Prisma Cloud Computeに存在する脆弱性に対するセキュリティアップデートを公開した。

“CVE-2021-3033 Prisma Cloud Compute: SAML Authentication Bypass Vulnerability in Console” |

| 2月11日(木) | PostgreSQL複数バージョン | PostgreSQL開発チームは、PostgreSQLに存在する脆弱性に対するセキュリティアップデートを公開した。

“PostgreSQL 13.2, 12.6, 11.11, 10.16, 9.6.21, and 9.5.25 Released!” |

| 2月16日(火) | OpenSSL 1.1.1j | OpenSSLの開発チームは、OpenSSLに存在する脆弱性に対するセキュリティアップデートを公開した。

“OpenSSL Security Advisory [16 February 2021]” |

| 2月16日(火) | Chrome 88.0.4324.182 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 2月17日(水) | BIND 9 | ISCは、BIND9の脆弱性を修正するセキュリティアップデートを公開した。

“CVE-2020-8625: A vulnerability in BIND’s GSSAPI security policy negotiation can be targeted by a buffer overflow attack” |

| 2月17日 (水) |

Cisco AnyConnect Secure Mobility Client for Windows | Cisco Systems社は、同社が提供するCisco AnyConnect Secure Mobility Client for Windowsの脆弱性に対するセキュリティアップデートを公開した。

“Cisco AnyConnect Secure Mobility Client for Windows with VPN Posture (HostScan) Module DLL Hijacking Vulnerability” |

| 2月19日 (金) |

Python 3.9.2 Python 3.8.8 |

Pythonソフトウェア財団は、同社が提供するPythonに存在する脆弱性に対するセキュリティアップデートを公開した。

“Python 3.9.2” |

| 2月23日(火) | Mozilla複数製品 | Mozillaは、Firefox、Firefox ESR、及びThunderbirdに存在する脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2021-07” |

| 2月24日(水) | Cisco複数製品 | Cisco Systems社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“Cisco NX-OS Software Unauthenticated Arbitrary File Actions Vulnerability” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] 総務省, ‘マルウェアに感染している機器の利用者に対する注意喚起の実施‘, 2021/02/19公開 ↩

- [2] 警察庁, ‘マルウェアに感染している機器の利用者に対する注意喚起の実施について‘, 2021/02/19公開 ↩

- [3] 一般社団法人ICT-ISAC, ‘マルウェアに感染している機器の利用者に対する注意喚起の実施‘, 2021/02/19公開 ↩

- [4] JPCERTコーディネーションセンター, ‘マルウェアEmotetのテイクダウンと感染端末に対する通知‘, 2021/02/22公開 ↩

- [5] JPCERTコーディネーションセンター, ‘VMware vCenter Serverの脆弱性(CVE-2021-21972)に関する注意喚起‘, 2021/02/25公開 ↩